1. 解密https

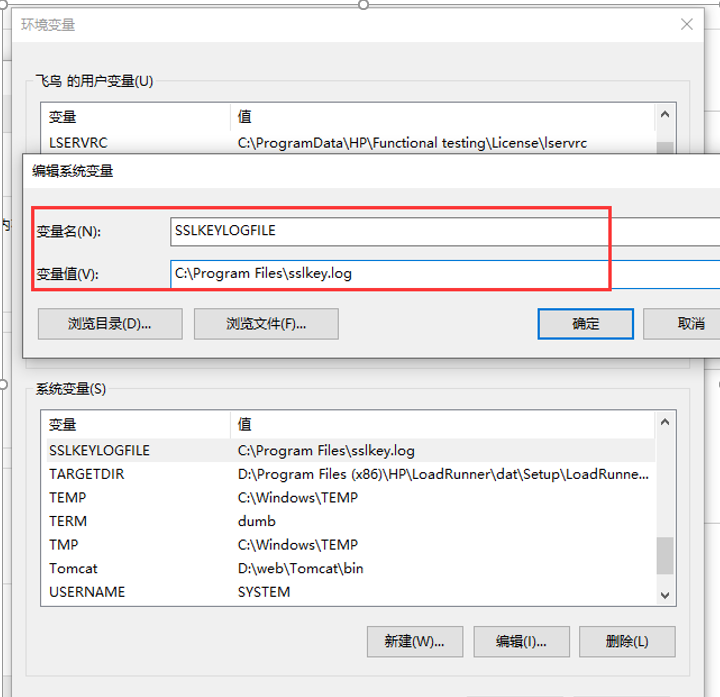

1.1 配置系统变量

这里变量名为SSLKEYLOGFILE,变量值可以自己任意定义,这里我将相应的log文件保存到C:\Program Files\sslkey.log下

1.2 加载ssl证书文件

1.3 启动抓包

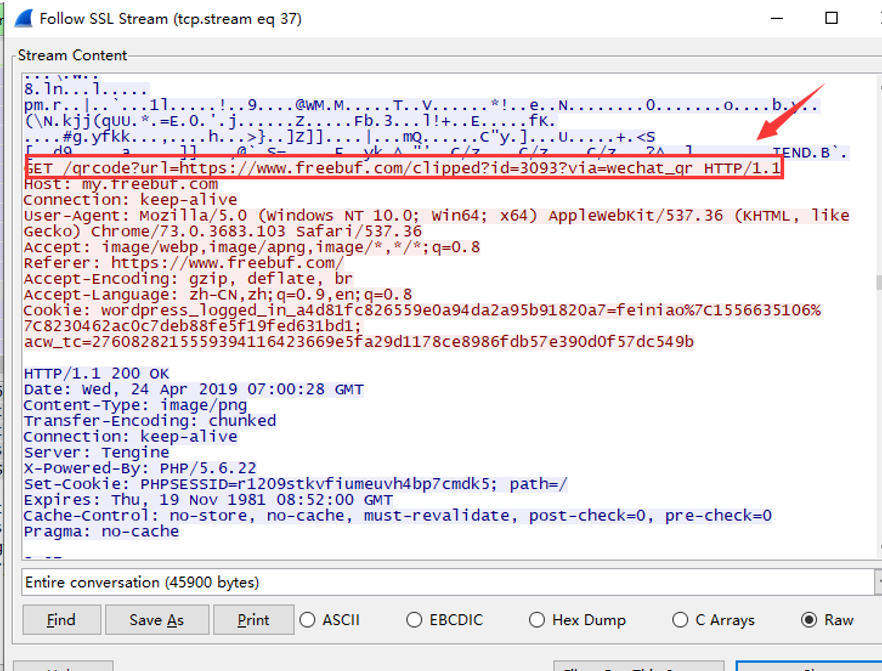

访问https://www.freebuf.com/,可以看到相应的TSL流量已经被成功解密

图-解密后的TLS流量

1.4 不加载SSL证书

不加载SSL证书,使用wireshark解析相应的流量,其内容均为加密后的内容

图-未解密的TLS流量

2. 实战中的使用

2.1 流量审计类产品解密

1.流量监测类产品只支持对RSA加密协商的方式进行解密,现行https加密协商绝大部分是ECDHE_RSA2.分析分析使用哪种加密算法?直接开Wireshark抓包,访问https网站,在服务端返回的TLSv1.2协议流中有个Server Hello数据包 ECDHE协商为TLS_ECDHE_RSA_WITH_AES_********RSA协商方式为 TLS_RSA_WITH_AES_**********

2.2 ECDHE_RSA加密算法

直接利用Freebuf.com进行测试,可以看到其加密算法为ECDHE_RSA。这种是无法在旁路设备上进行解密的。但是可以利用上面的方式在终系统上进行解密。

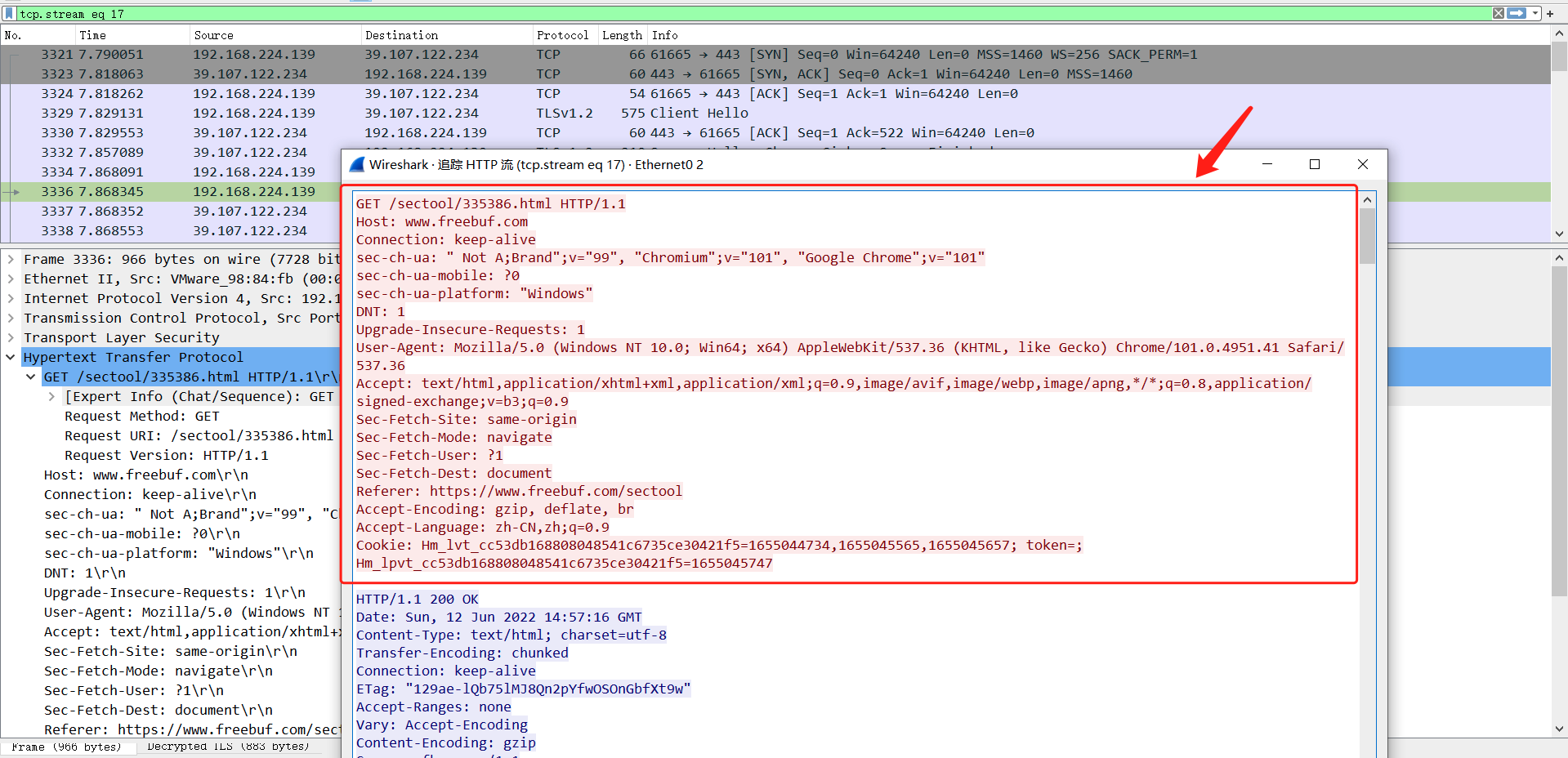

新版本的配置如下所示:

可以看到前面是TLS加密与协商的过程,但是后面都是HTTP的流量了:

可以看到解密后的流量:

看一下sslkey.log里面的日志,如下所示:

2.3 RSA加密算法

目前没有找到合适的网站来验证,后期有合适的再来完善吧。