这个原文来源于火线Zone ,作者owefsad)

下载github:https://github.com/xuxueli/xxl-job

对应版本从branch里寻找

——-latest版本—————

从反序列化漏洞开始搜索

1.调用readobject类:JdkSerializeTool 好像也没有对序列化对象进行什么处理 就直接反序列化了

2.接下来找使用了JdkSerializeTool的类 目的是找到一个公开api调用了

TriggerCallbackThread->com.xxl.job.core.executor.XxlJobExecutor->

->JobThread

…… 我还没有找到利用点

—————-1.8.2版本———

1.首先查看pom.xml文件,使用了哪些框架。不同框架有不同著名漏洞。

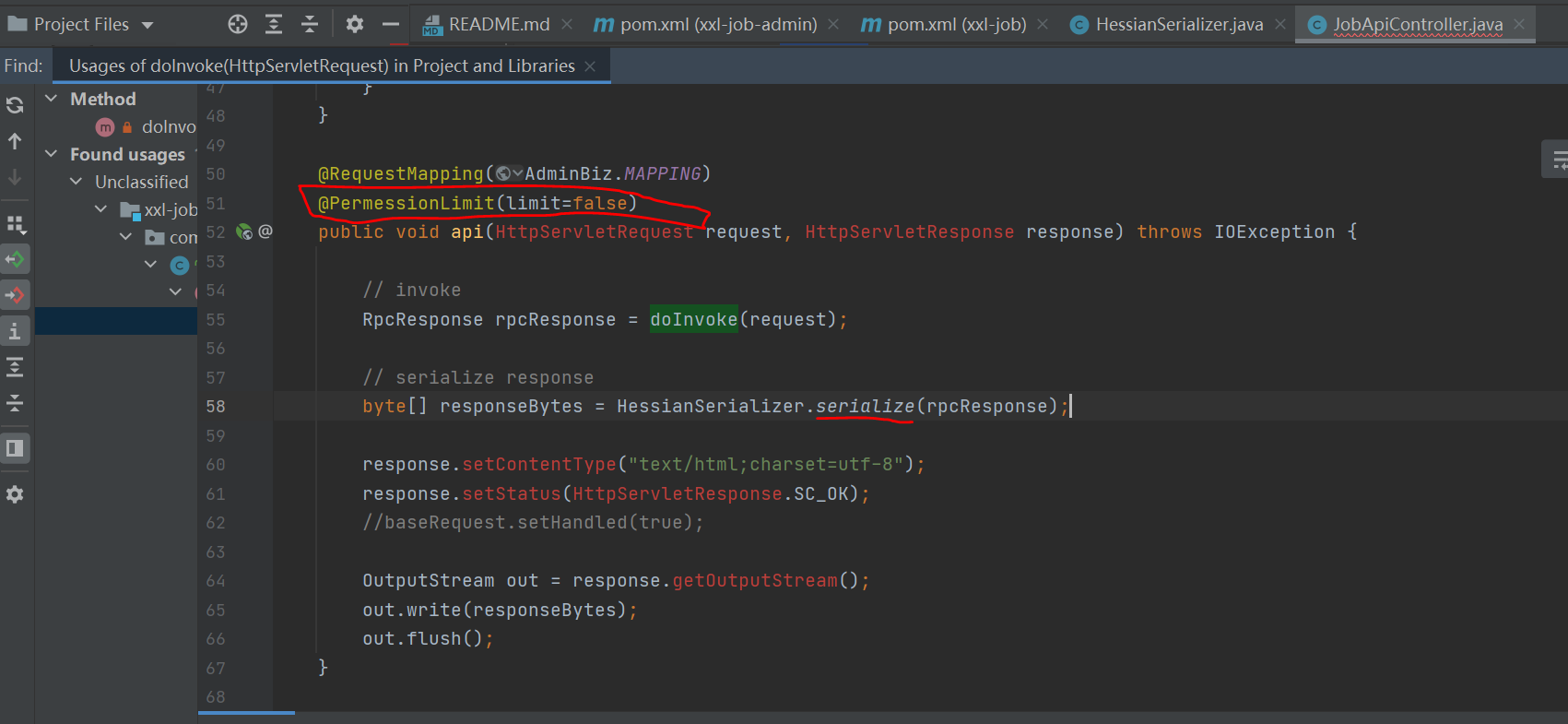

2.然后查看开放api。利用@requestmapping找到映射url。同时看看这些url主要在哪个包类下面。一定程度上减少后续数据流分析溯源过程。

3.从危险函数开始分析比如readobject,然后进行数据流溯源。

审计过程同上差不多,漏洞区域在于没有进行身份验证也没有对传入数据过滤。

我按照这个语法找了一圈没有找到相关资产可能因为版本太老了吧

搜索语法: app:”xxl-job”

fofa:(body=”xxl-job-admin”||body=”XXLJOB“)&&body=”任务调度中心”