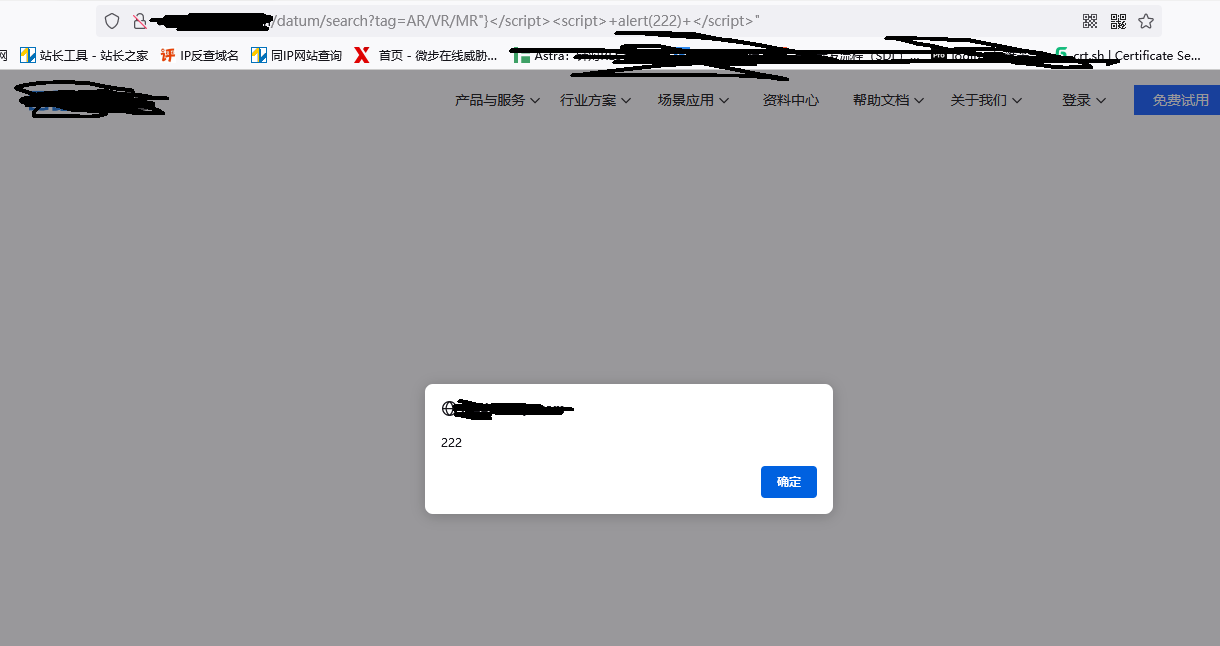

漏洞名称:

漏洞位置:

漏洞分析:

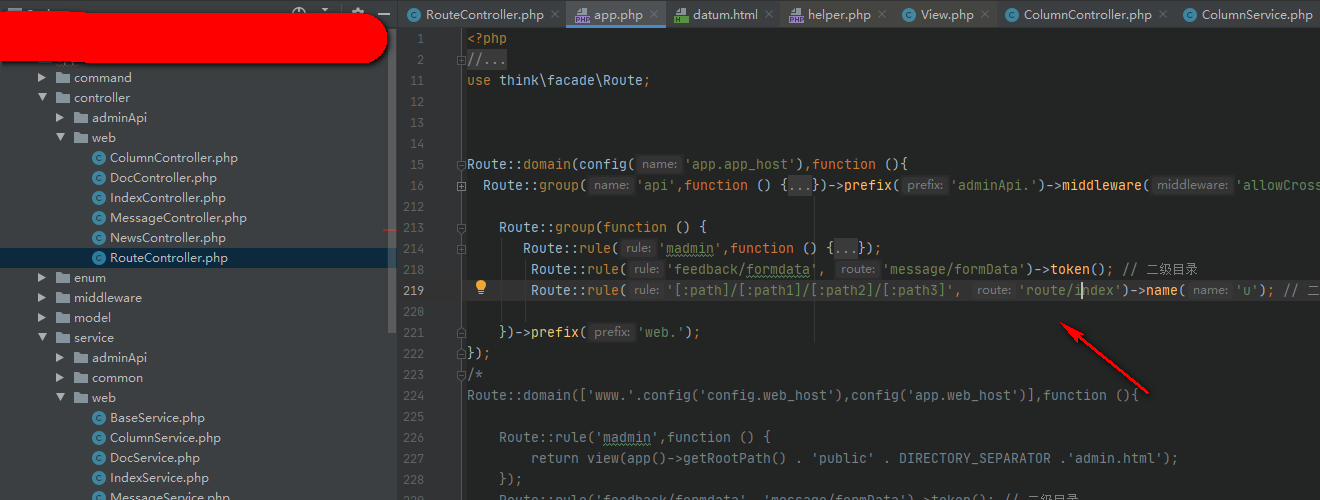

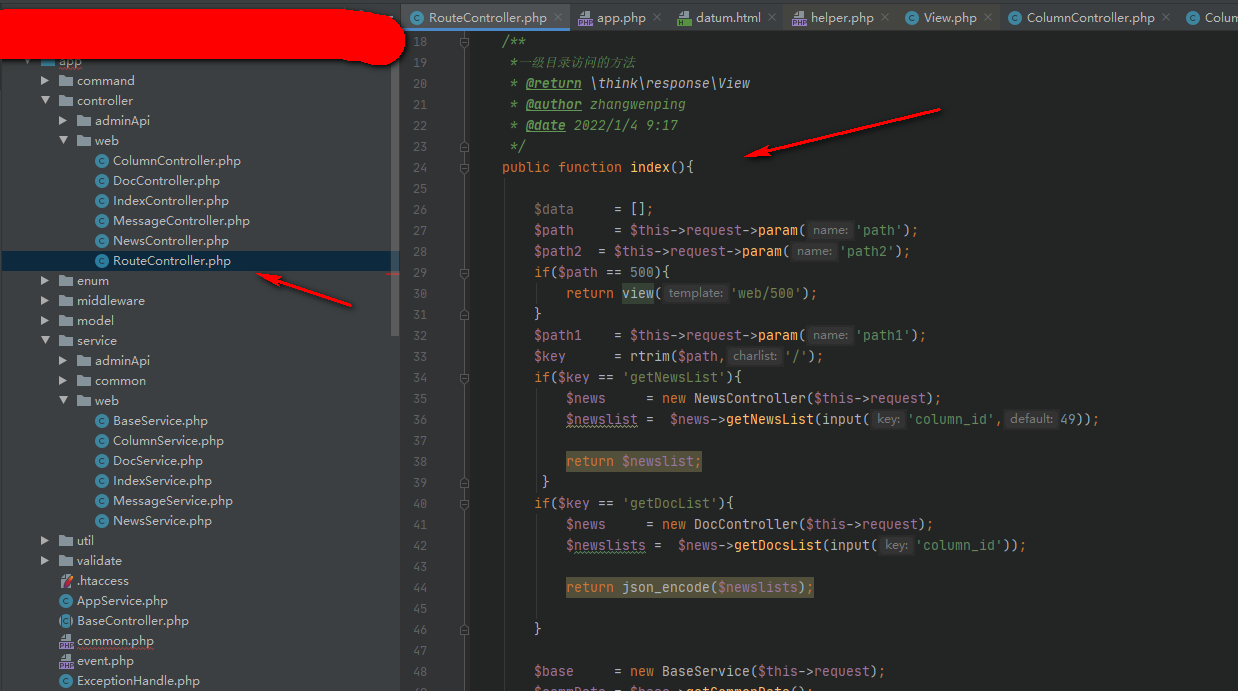

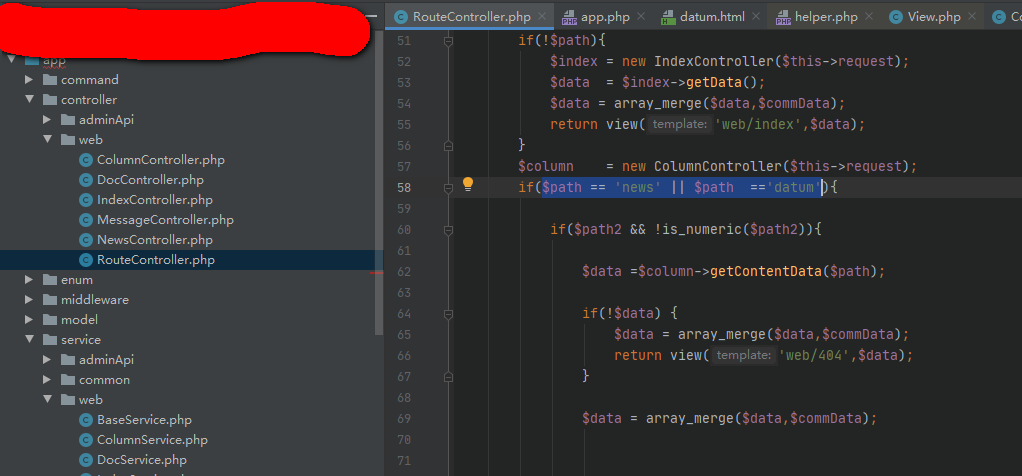

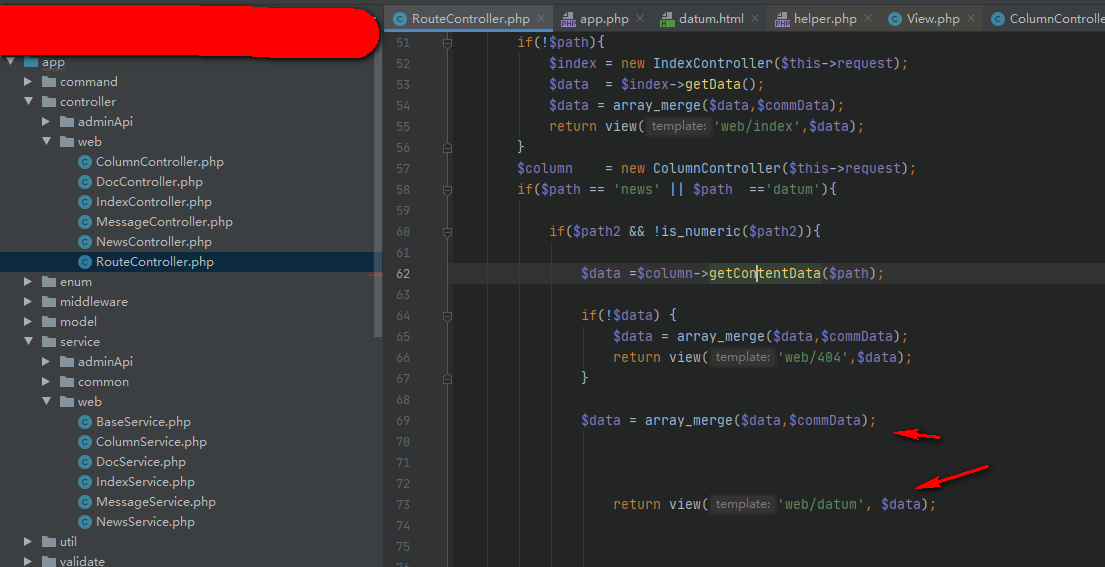

- 往下走进入控制器

- 找到对应的if入口($path == datum)

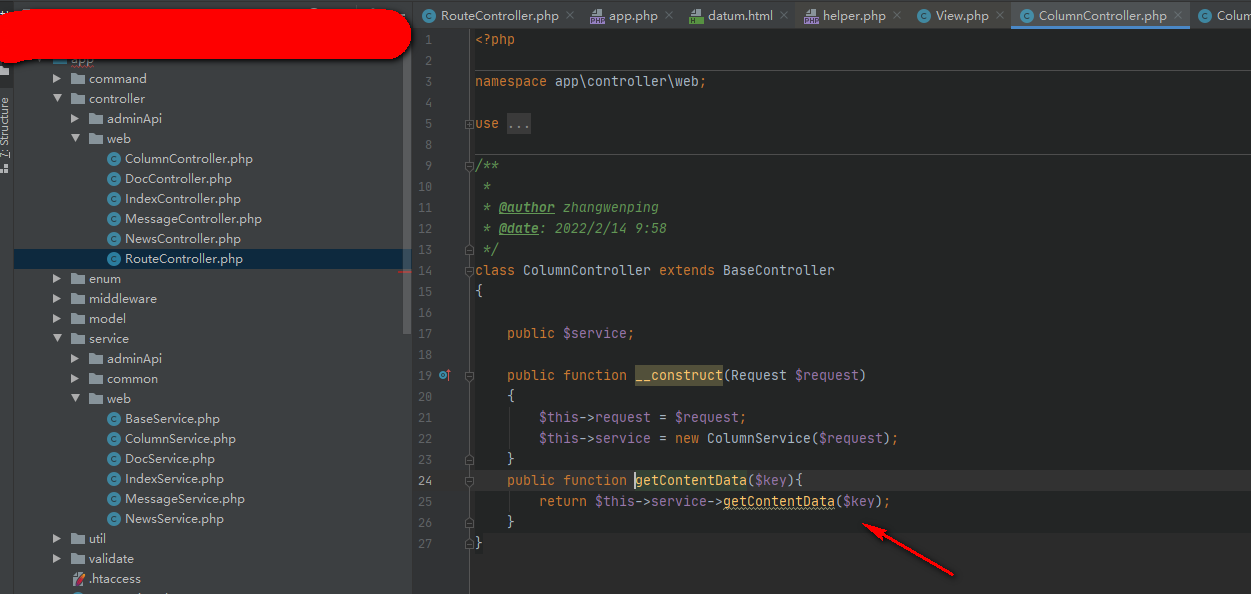

- 有二级目录的进入$column->getContentData($path),继续跟入

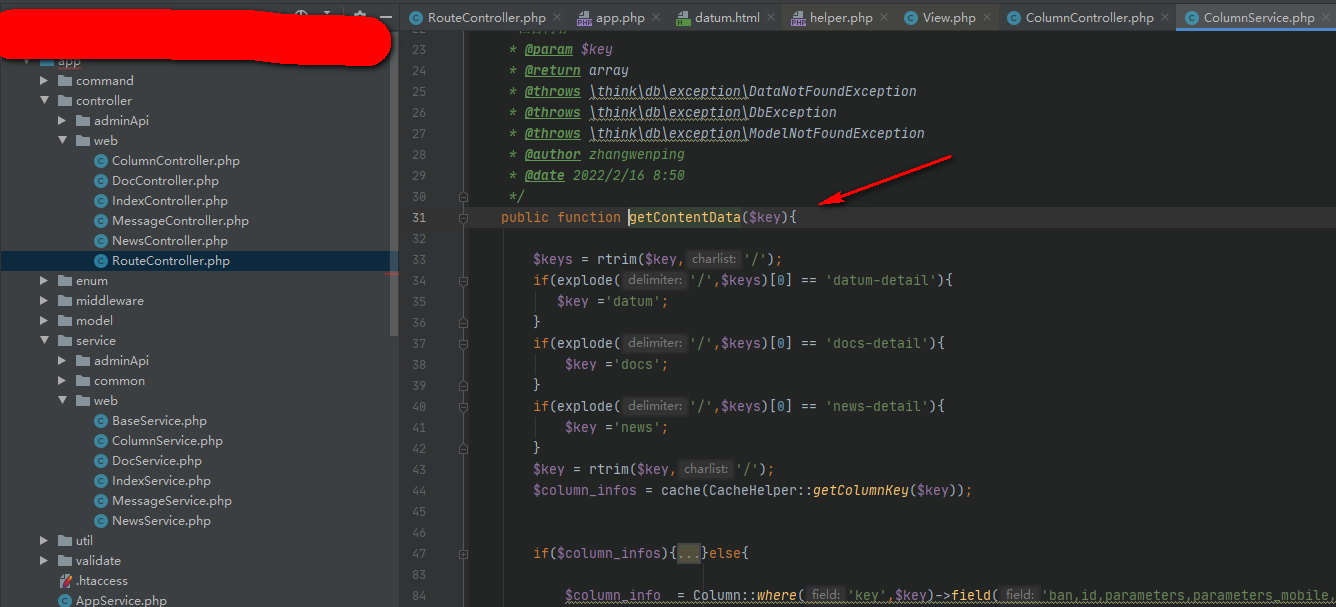

- 继续进入$this->service->getContentData($key)

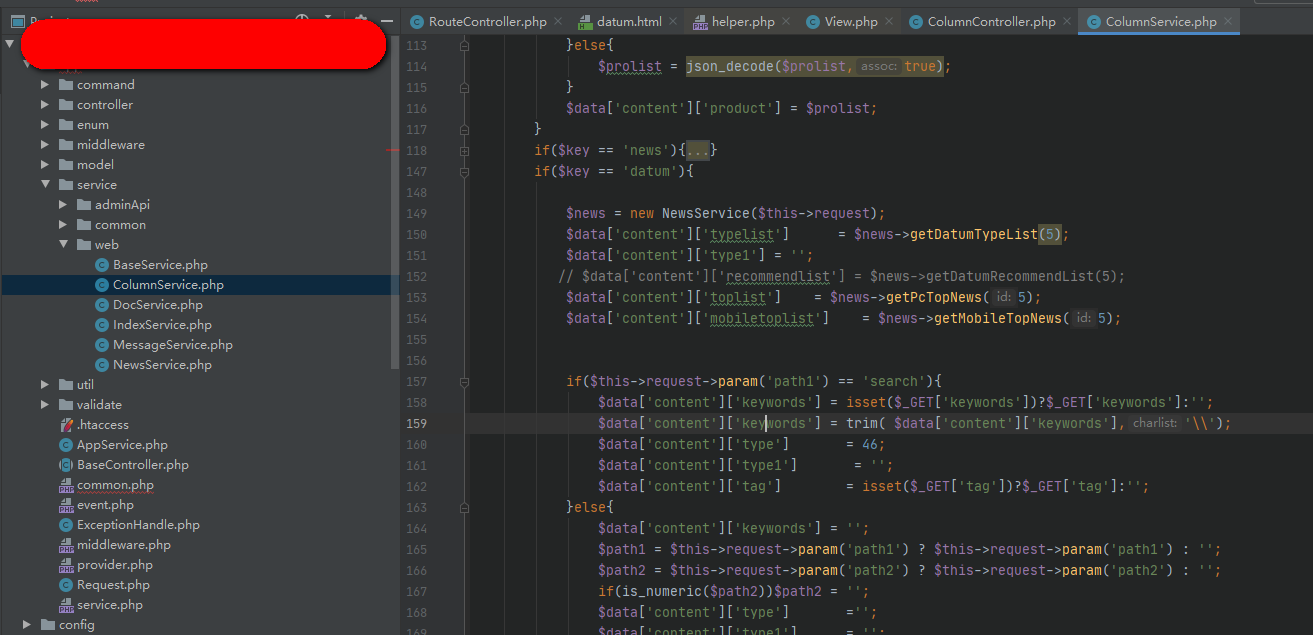

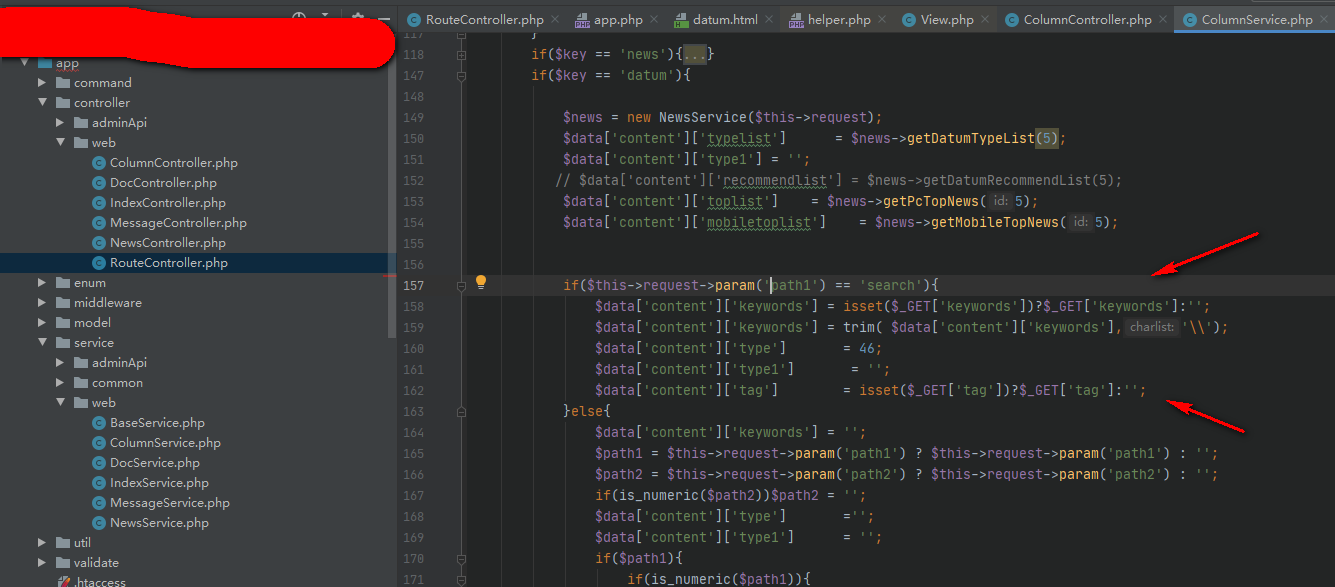

- 在$this->service->getContentData方法里定位到以下部分

- 这里$data[‘content’][‘keywords’]和$data[‘content’][‘tag’]都是由get方式直接传参过来的,之后返回到RouteController.php。这里的$data直接进入view函数,导致反射型XSS漏洞的产生。

漏洞修复:

- 参数输入输出位置做好转义或者过滤。