Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

Burpsuite安装配置

- 安装

官网:https://portswigger.net/burp

版本主要区别在于Web漏洞扫描,Community无Web功能 - 配置

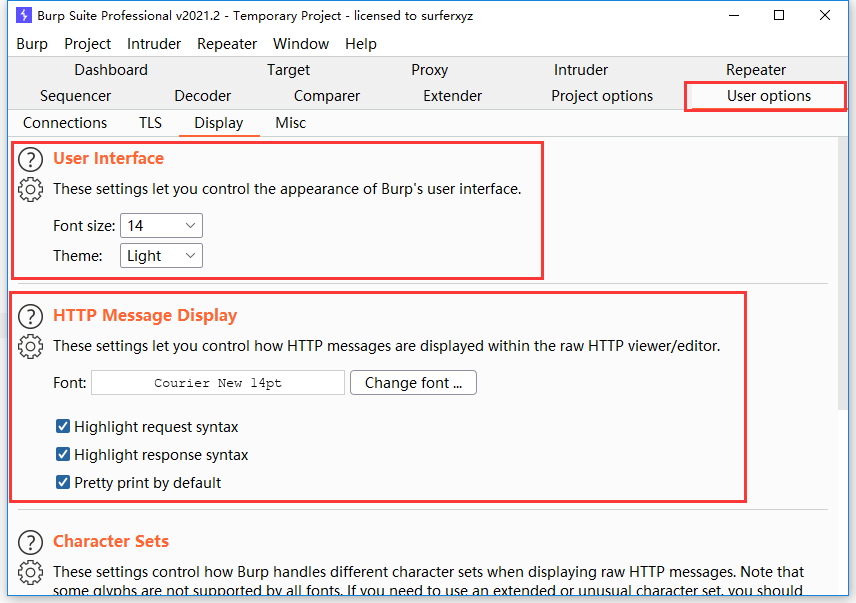

适当调整舒适的字体大小

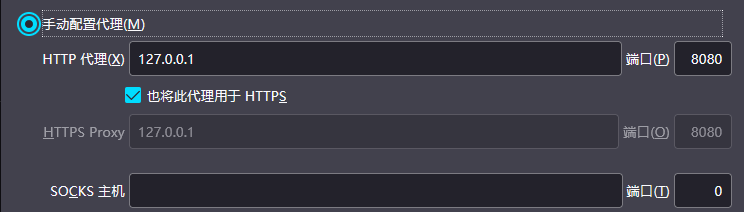

配置浏览器代理,截断浏览器发送的信息

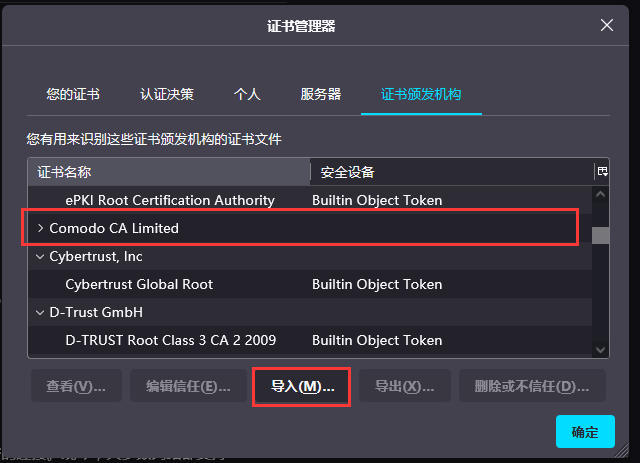

浏览器添加CA证书,才能正常访问https网站

Burpsuite Proxy模块

Burp Proxy是Burp Suite以用户驱动测试流程功能的核心,通过代理模式,可以让我们拦截、查看、修改所有在客户端和服务端之间传输的数据。

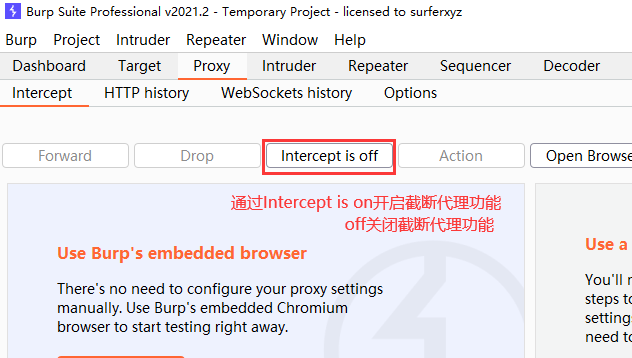

- Intercept介绍

- Forward:讲截断的HTTP请求发送到服务器

- Drop:讲截断的HTTP请求丢弃

- Intercept is xx:开启或关闭代理截断功能

- Raw: 主要显示web请求的raw格式,包含请求地址、http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。你可以通过手工修改这些信息,对服务器端进行渗透测试

- params :主要显示客户端请求的参数信息、包括GET或者POST请求的参数、Cookie参数。渗透人员可以通过修改这些请求参数来完成对服务器端的渗透测试

- Hex:显示Raw的二进制内容,你可以通过hex编辑器对请求的内容进行修改

- Action:将代理截断的HTTP请求发送到其他模块或做其他处理

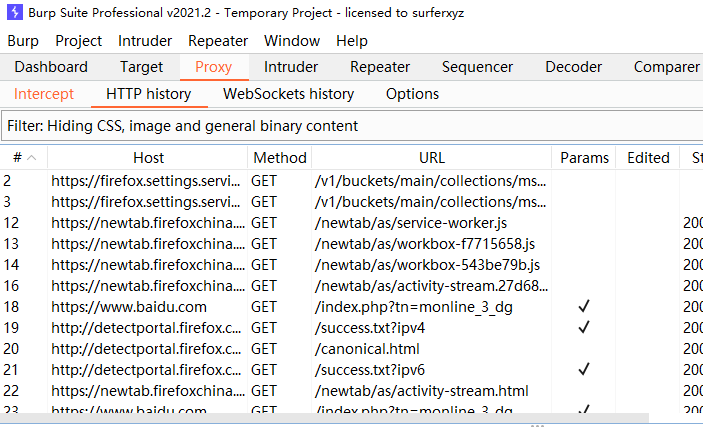

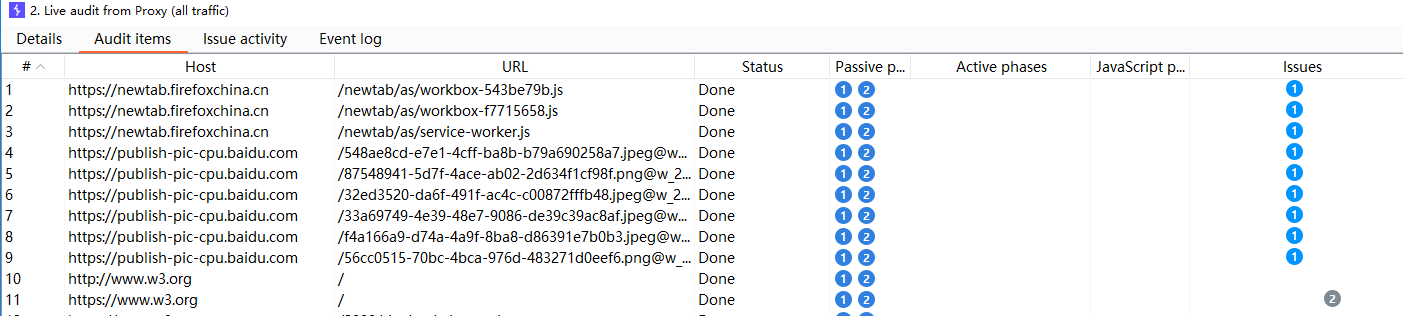

- HTTP history用来查看提交过的HTTP请求

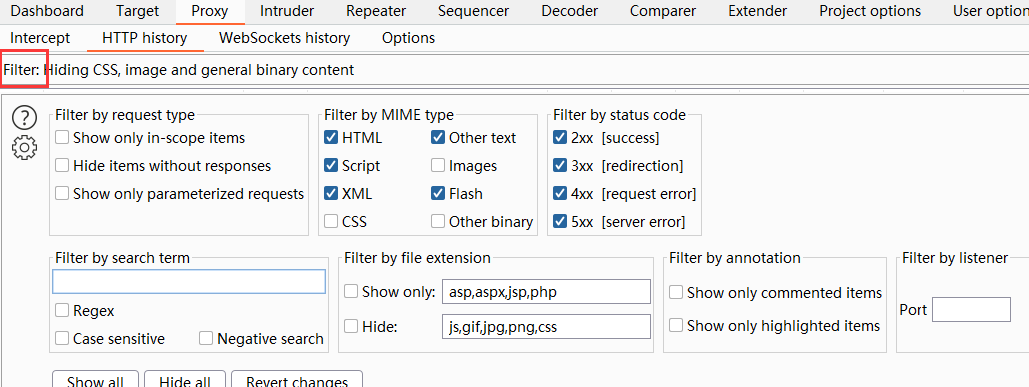

- Filter:过滤显示HTTP请求

- Filter:过滤显示HTTP请求

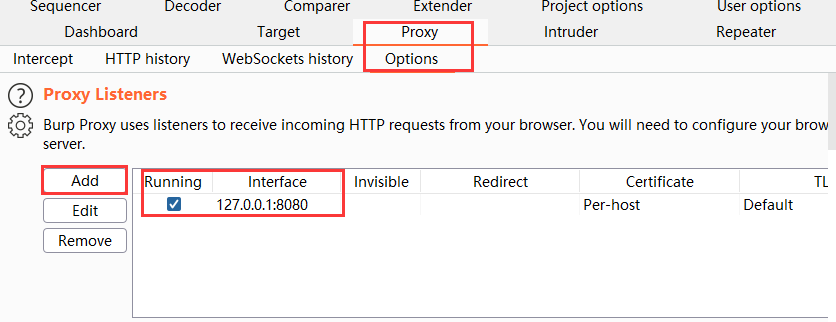

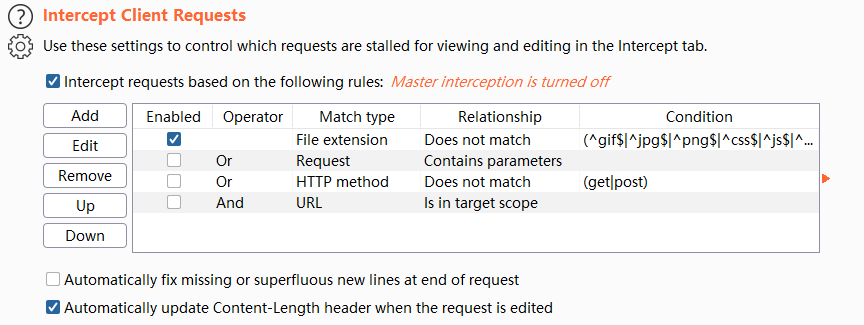

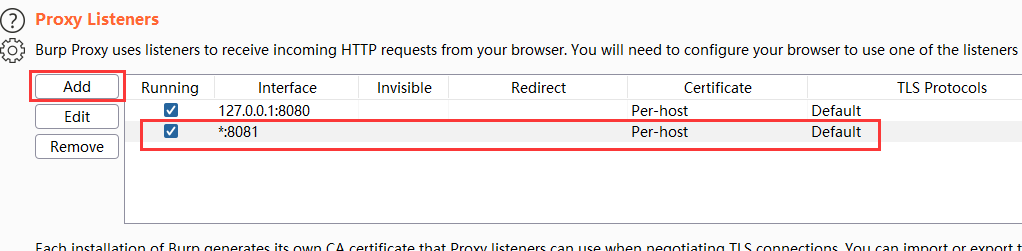

- Options:代理监听设置、截断客户端请求、截断服务器响应、截断websocket通信、服务端响应修改(绕过JS验证文件上传)、匹配与替换HTTP消息中的内容、通过SSL连接web服务器配置、其他配置选项

- Intercept Client Requests截断符合条件的HTTP请求

- Intercept Server Response筛选符合条件的HTTP响应

- Intercept Client Requests截断符合条件的HTTP请求

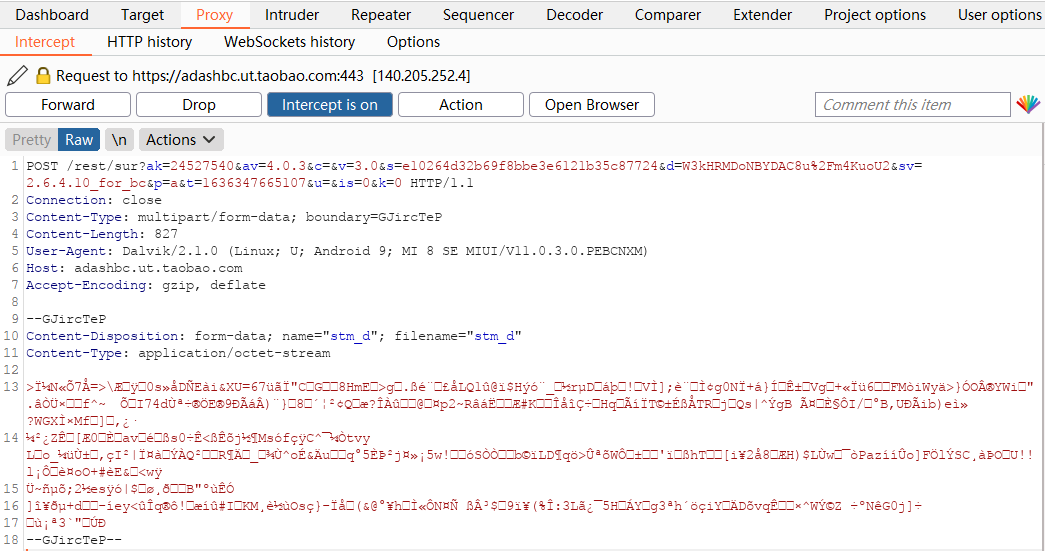

截取Web App流量

burpsuite中配置监听所有端口

手机网络设置,填写对应代理

成功抓包

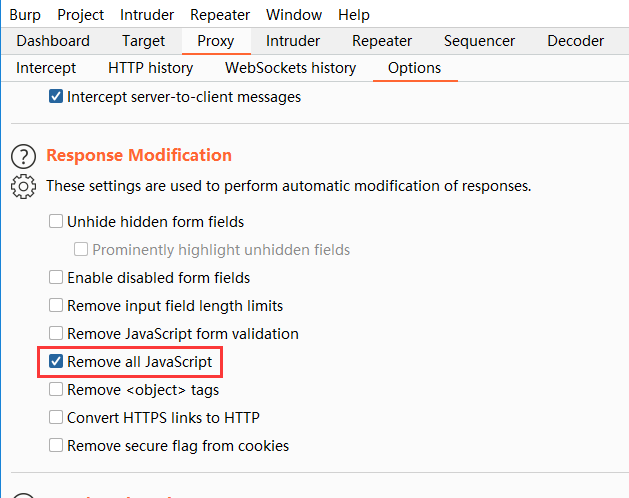

剔除JS脚本

JavaScript一种直译式脚本语言,是一种动态类型、弱类型、基于原型的语言、内置支持类型。它的解释器被称为JavaScript引擎,为浏览器的一部分,广泛用于客户端的脚本语言,最早是在HTML网页上使用,用来给HTML网页增加动态功能。

- burpsuite中勾选remove all JavaScript

- 浏览器中直接剔除

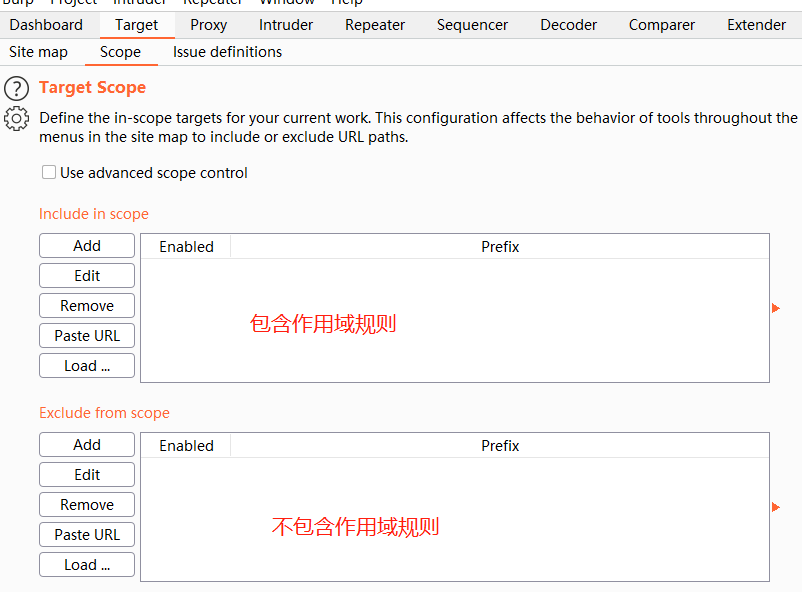

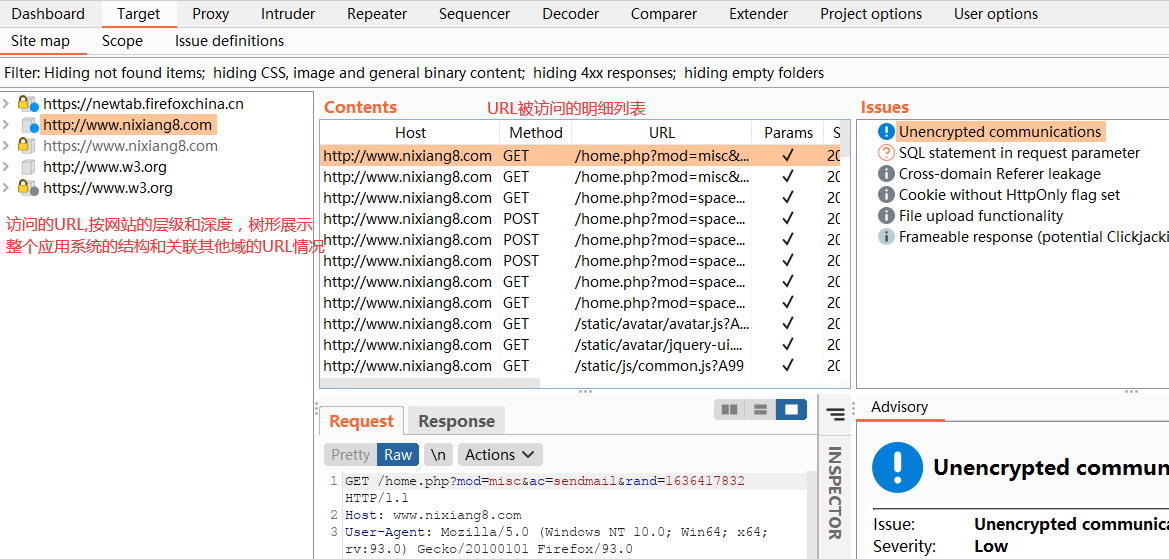

Target模块

Burp Target组件主要包含站点地图、目标域、Target工具三部分组成,他们帮助渗透测试人员更好地了解目标应用的整体状况、当前的工作涉及哪些目标域、分析可能存在的攻击面等信息

- Scape:设置拦截过滤,获取需要的请求

- Site Map:对指定路径进行扫描和抓取

Spider模块

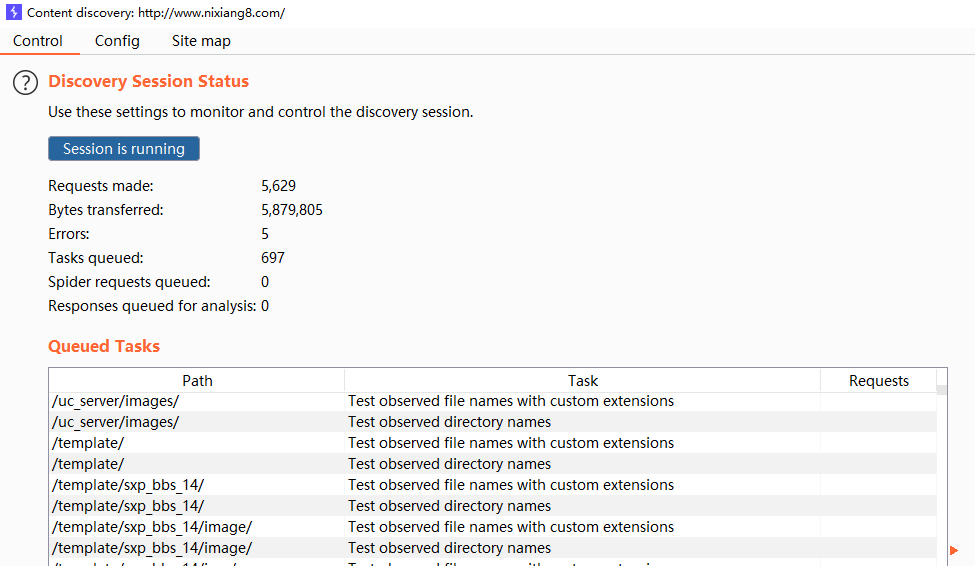

Burp Spider的功能主要使用于大型的应用系统测试,它能在很短的时间内帮助我们快速了解系统的结构和分布情况(新版Burp取消了Spider可以用Scanner替代,相关内容介绍https://blog.csdn.net/vanarrow/article/details/108193182)

Scanner模块

Burp Scanner的功能主要是自动检测web系统的各种漏洞,我们可以使用Burp Scanner代替我们手工去对系统进行普通漏洞类型的渗透测试,从而能使得我们把更多的精力放在那些必须要人工验证的漏洞上

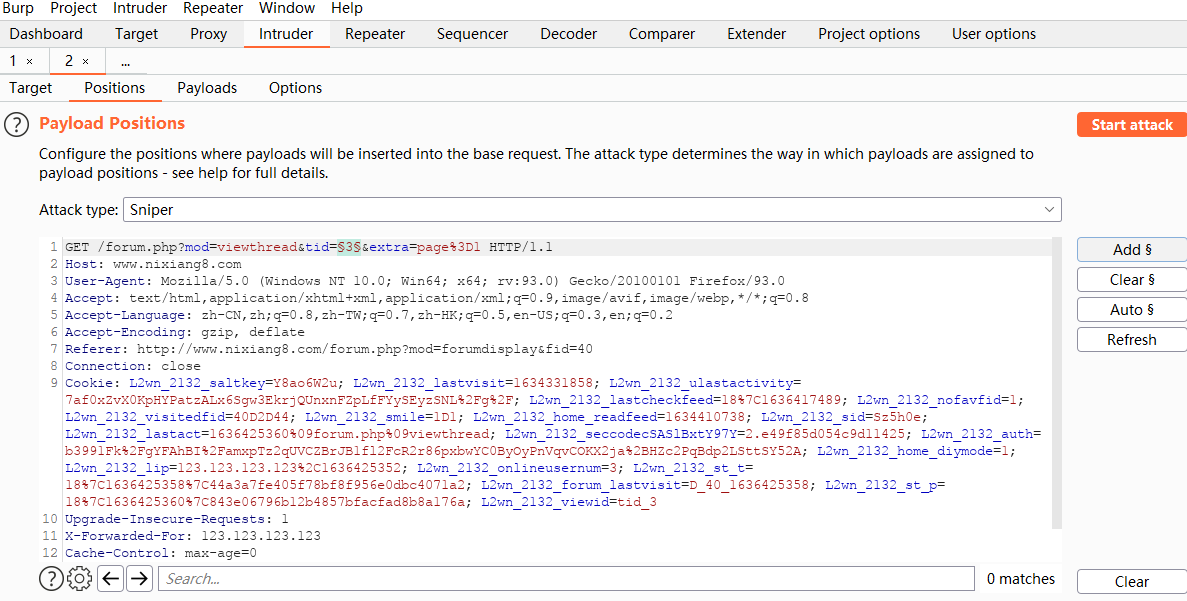

Intruder模块

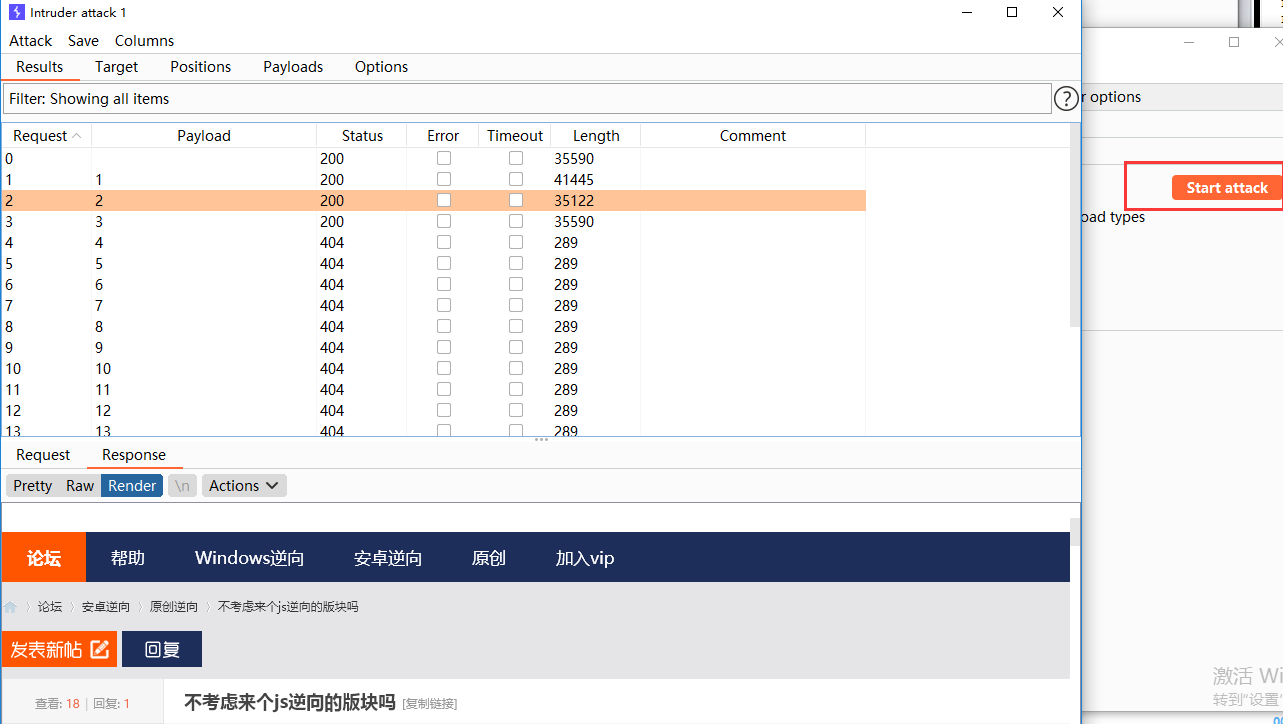

Burp Intruder工作原理:在原始请求数据的基础上,通过修改各种请求参数,以获取不同的请求应答。每一次请求中,Intruder通常会携带一个或多个有效攻击载荷(Payload),在不同的位置进行攻击重放,通过应答数据的比对分析来获得需要的特征数据

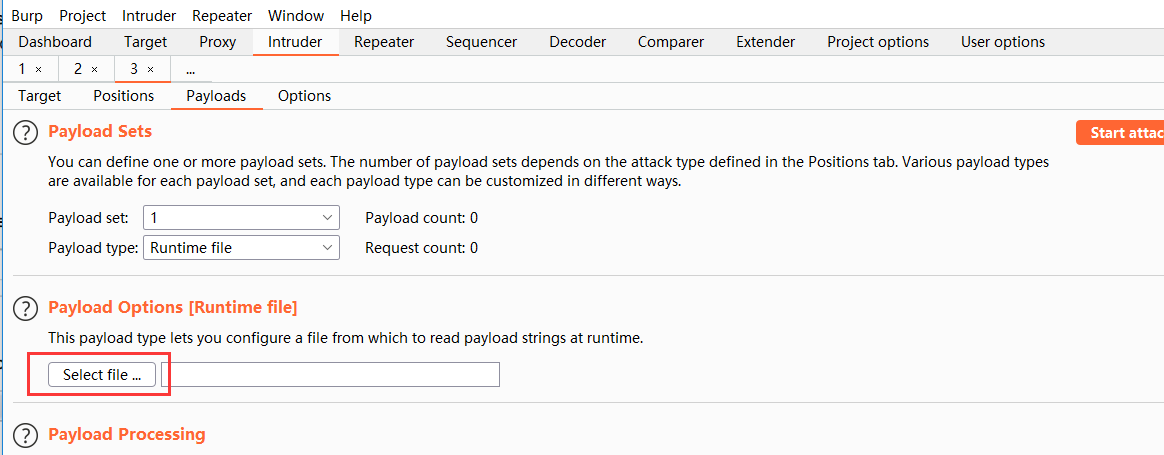

在Payloads设置好变量类型,点击开始,查看探测结果

- 暴力破解用户密码:1.抓包设置变量 2.选择runtime file类型 3.select file中添加字典

- 目录扫描探测:利用Intruder模块进行不断枚举,然后对响应状态码筛选。方法同上

- Position介绍

- sniper狙击枪模式,只针对一个位置进行探测

- Battering ram攻城锤模式,针对多个位置使用一个Payload

- Picthfor单叉模式,针对多个位置使用不同的多个Payload

- Cluster Bomb激素炮模式,针对多个位置,全部组合

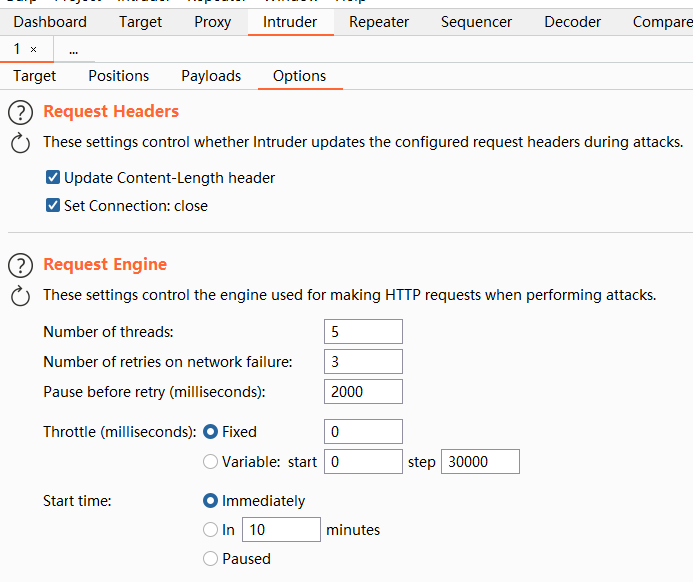

- Option选项

- Request引擎

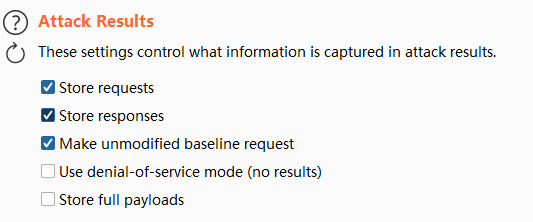

- Attack Results针对结果进行设置,存储请求或结果等

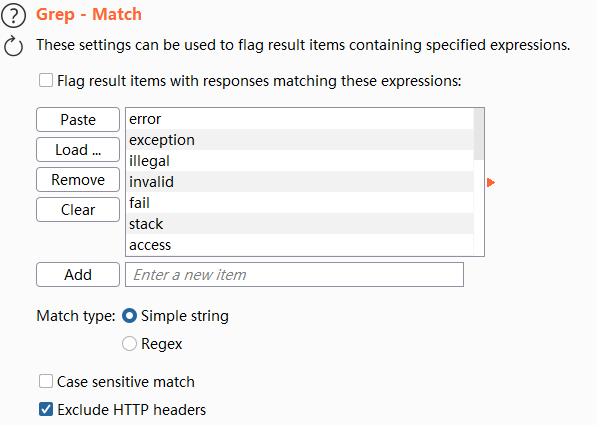

- Grep-Match标出符合特定表达式的结果

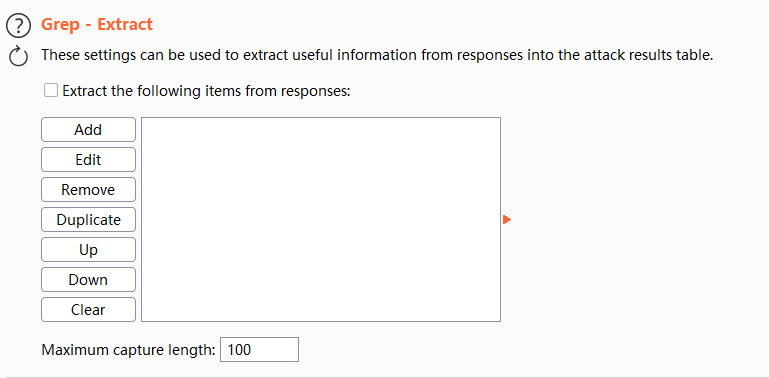

- Grep-Exact从结果中榨取有用信息

- Request引擎

Repeater模块

Burp Repeater作为Burp suite中一款手工验证HTTP消息的测试工具,通常用于多次重放请求响应和手工修改请求消息的修改后对服务器端响应的消息分析。

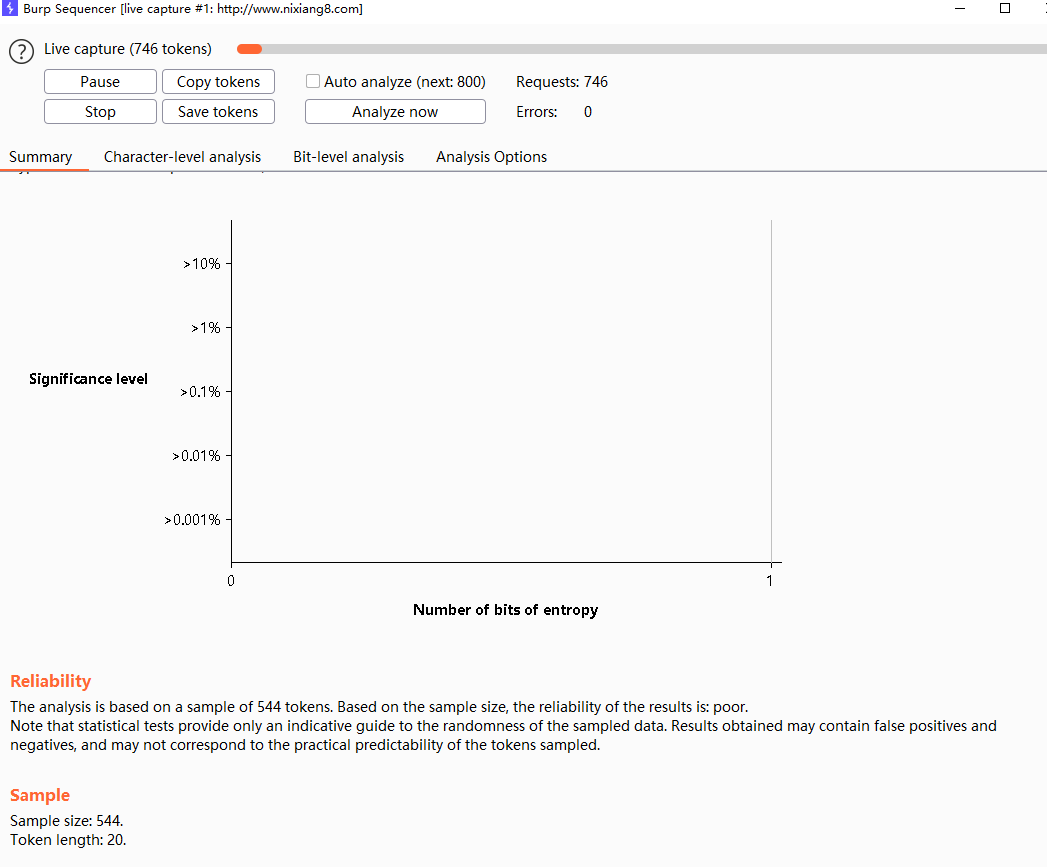

Sequencer模块

Burp Sequencer作为Burp suite中一款用于检测数据样本随机性质量的工具,通常用于检测访问令牌是否可预测、密码重置令牌是否可预测等场景,通过Sequencer的数据样本分析,能很好地降低这些关键数据被伪造的风险。

检测抓取值是否可以伪造:

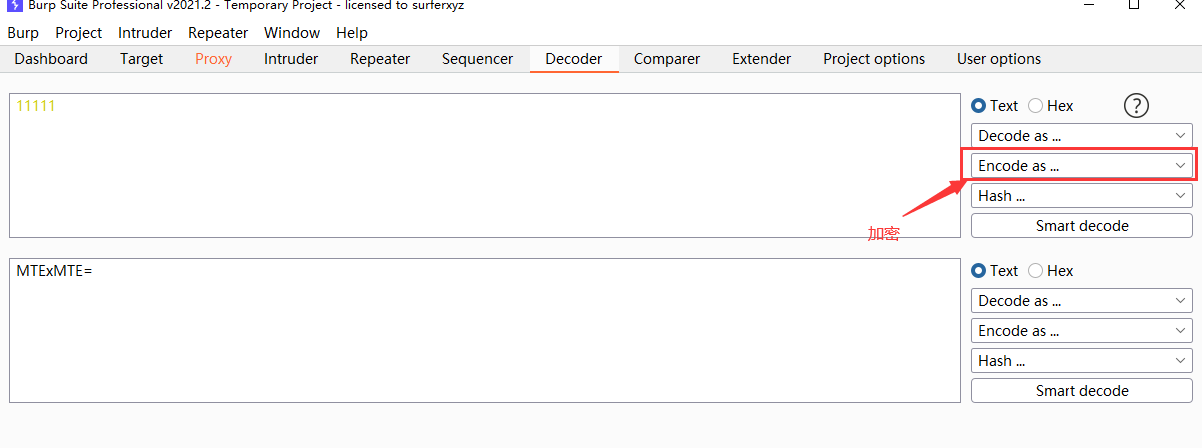

Decoder模块

Decoder用于对字符串进行加密解密操作

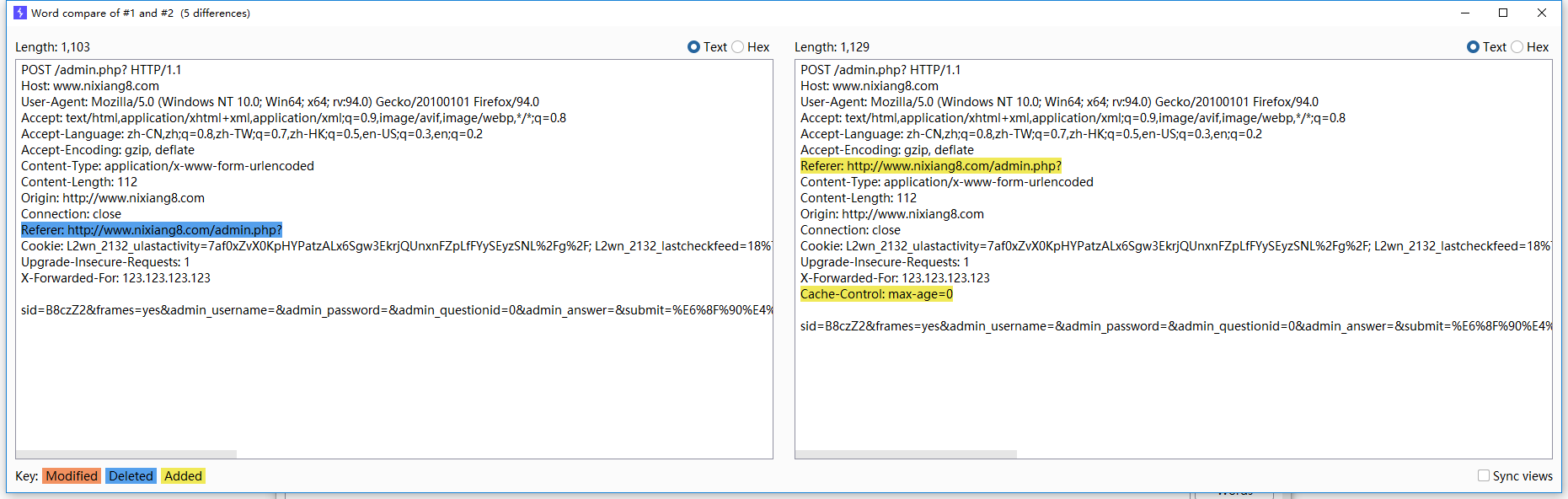

Comparer模块

针对多个不同的HTTP请求进行比较

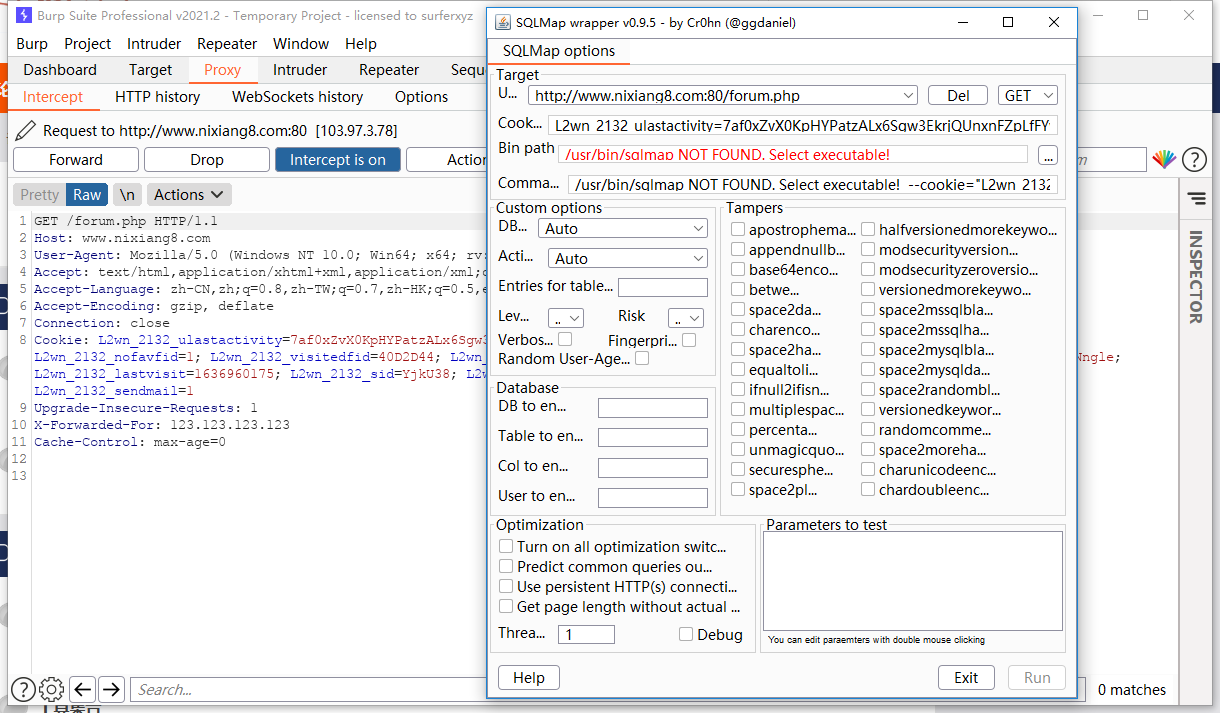

Sqlmap测试sql注入

环境搭建:安装python2.x以上环境,安装sqlmap,给Burpsuite添加goson插件