深信服千里目安全实验室 - Phobos勒索热度不减,绕过杀软花样百出

绕过方式:

- 伪装为安装包

- 合法的exe调用自定义的Dll(libGLES3.dll)

- 导出函数(sws_printVec2)

- 逐段提取出(压缩包携带的)xml文件中的二进制数据,解密到内存中,为PE文件(Phobos勒索病毒本体)。

背景概述

老牌勒索病毒Phobos自从2019年出现以来,一直保持着很高的活跃度,并常年占据勒索病毒榜单前三,其不断推出新变种,并频繁通过RDP暴破、钓鱼邮件等方式对企业单位及个人用户进行攻击,使受害者遭受数据财产的严重损失,影响十分恶劣。

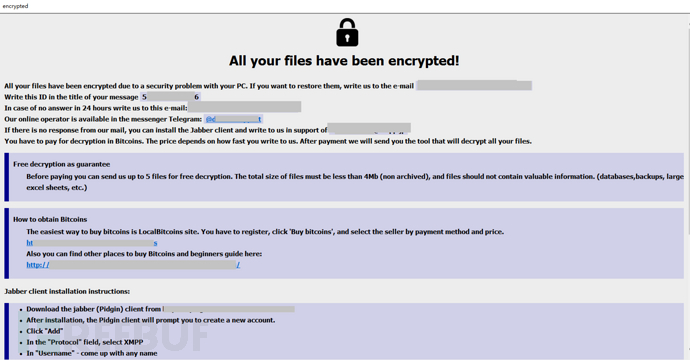

/Phobos勒索信页面/

近日,深信服安服应急响应中心联合终端安全团队捕获了一起Phobos勒索病毒的新变种,其通过伪装成正常的程序安装包,将勒索病毒主体加密保存到配置文件中的方式,绕过杀软检测。

可以看到,不同于以往简单粗暴的直接加密,勒索病毒越来越多的开始借鉴APT攻击中的一些高级技术,以提高攻击成功的概率,用户在使用电脑时更加需要增强安全意识,注意防范。

样本分析

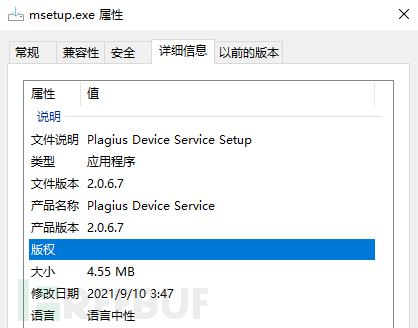

病毒母体伪装成了一个程序安装包:

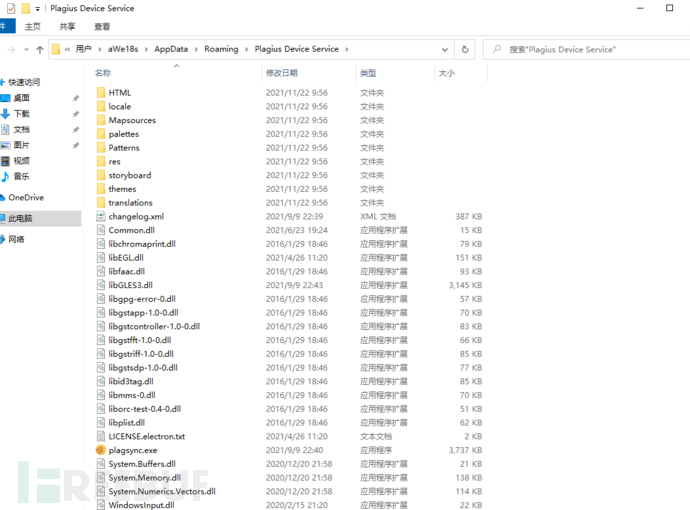

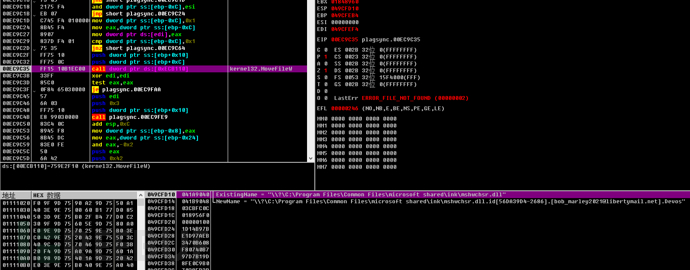

运行后会将程序安装释放到%appdata%\Plagius Device Service目录下并运行plagsync.exe:

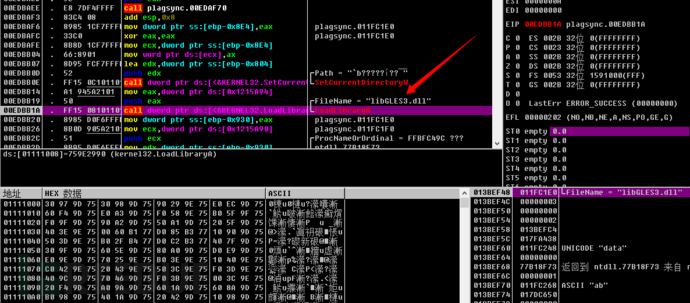

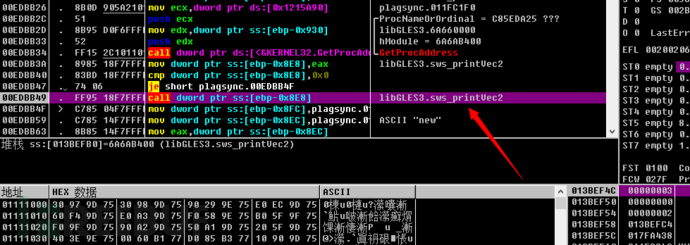

plagsync.exe运行后会加载动态链接库libGLES3.dll,如下:

调用导出函数sws_printVec2,如下:

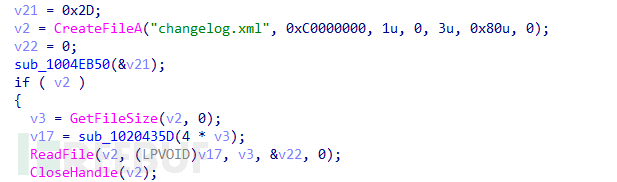

读取changelog.xml文件:

changelog.xml为一个xml格式的文件,如下:

其中被插入了多段二进制数据:

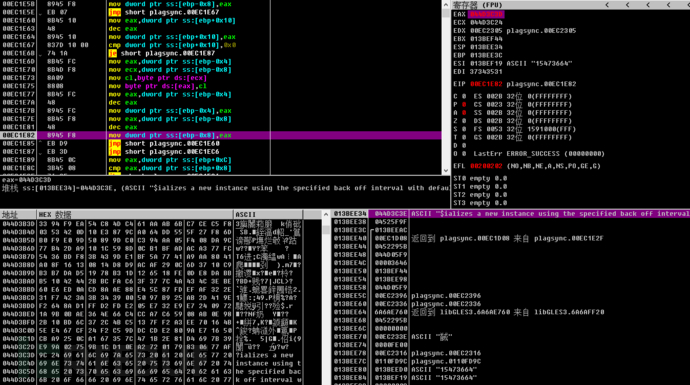

逐段提取出xml中的二进制数据:

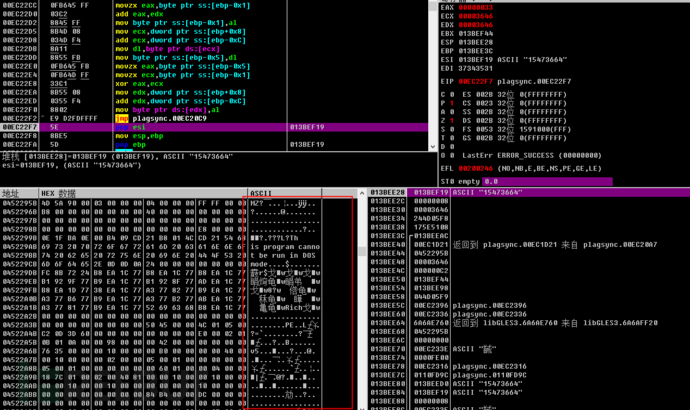

将二进制数据解密到内存中,结果为一个PE文件,即Phobos勒索病毒本体:

装载运行解密出的PE文件,执行勒索行为:

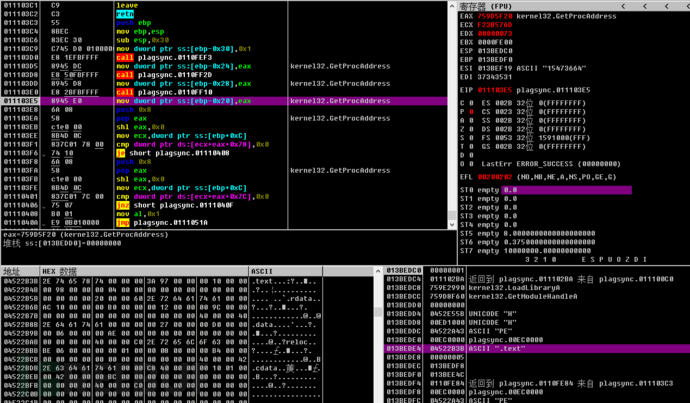

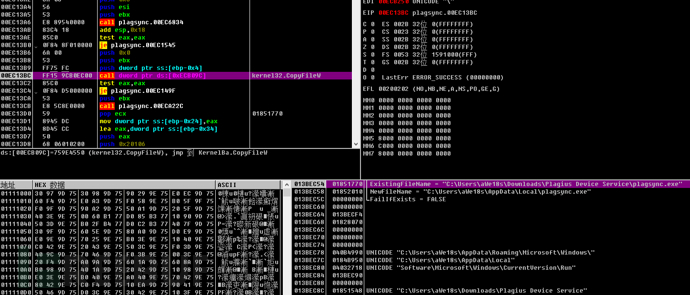

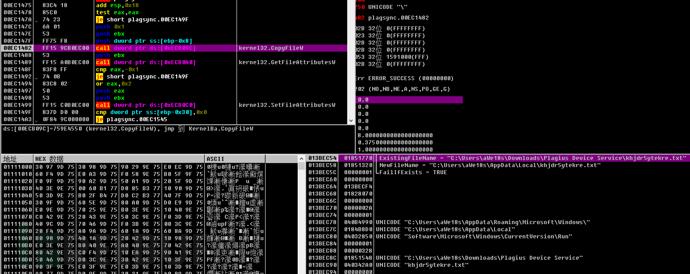

将进程对应文件即plagsync.exe拷贝到Local目录:

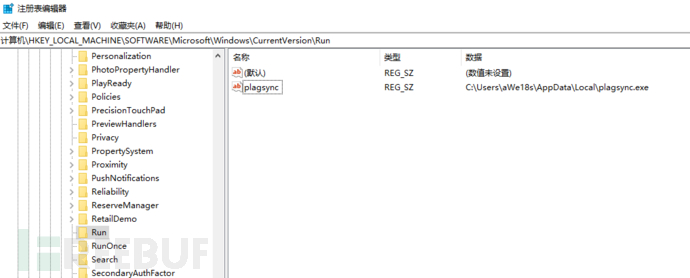

通过注册表将plagsync.exe设置为自启动:

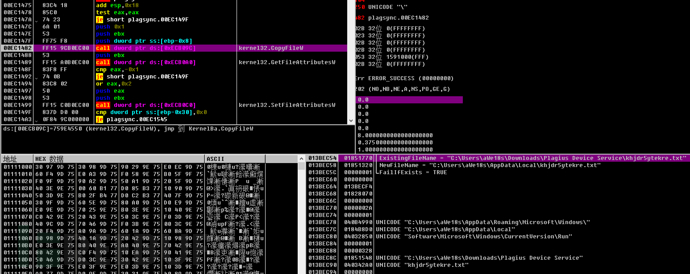

将“Plagius Device Service”目录下的文件khjdr5ytekre.txt也拷贝到Local目录,但事实上“Plagius Device Service”目录下并不存在文件“khjdr5ytekre.txt”,因此猜测为其他变种的勒索payload,病毒的开发者这里可能使用了错误的变种文件,同时也可以看到Phobos已经开始用各种不同的方式绕过杀软:

将plagsync.exe以及khjdr5ytekre.txt拷贝到系统启动项目录,如下:

结束如下进程:

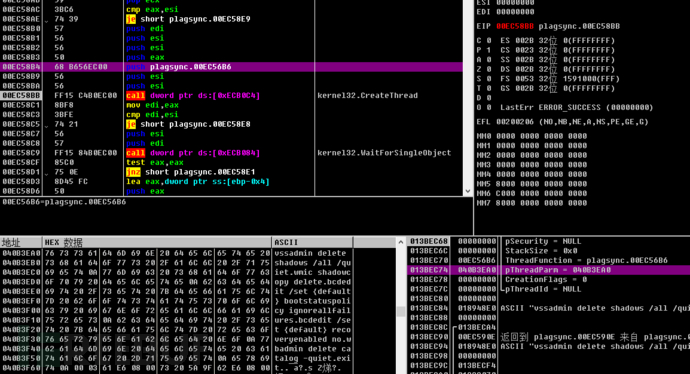

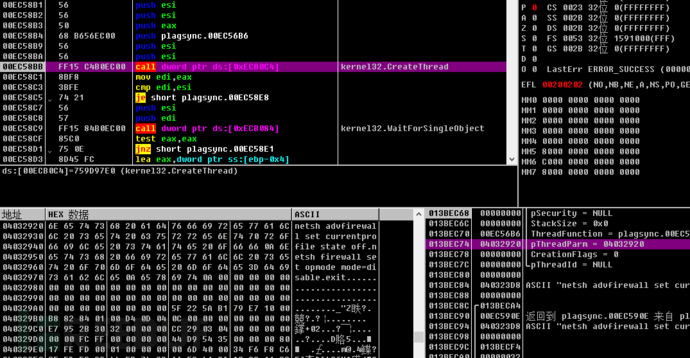

删除磁盘卷影:

关闭防火墙:

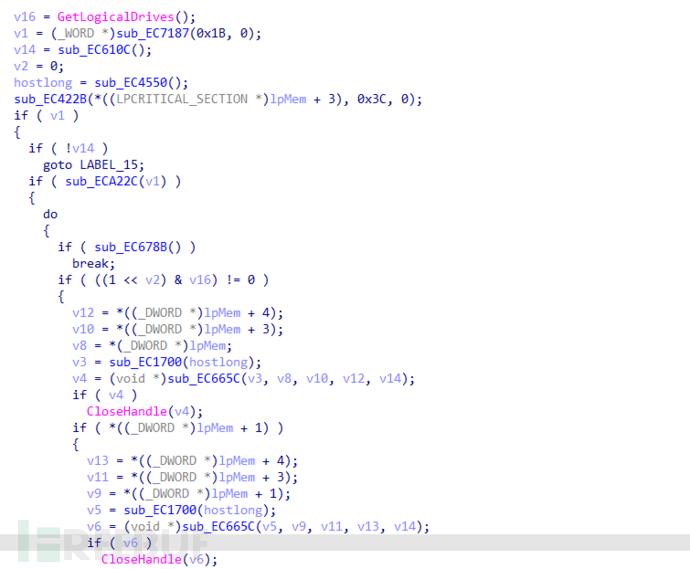

获取磁盘信息:

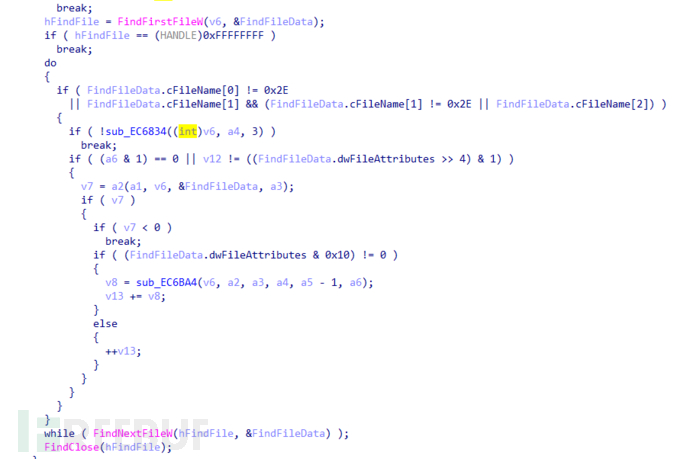

遍历文件:

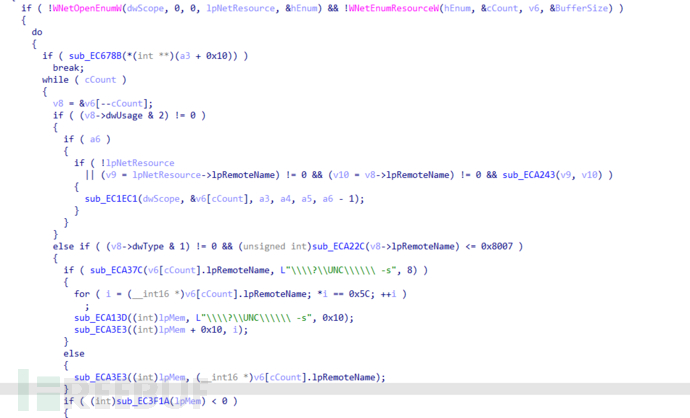

遍历共享文件:

对文件进行加密,加密后的文件加上“Devos”后缀:

生成并打开勒索信息文件: