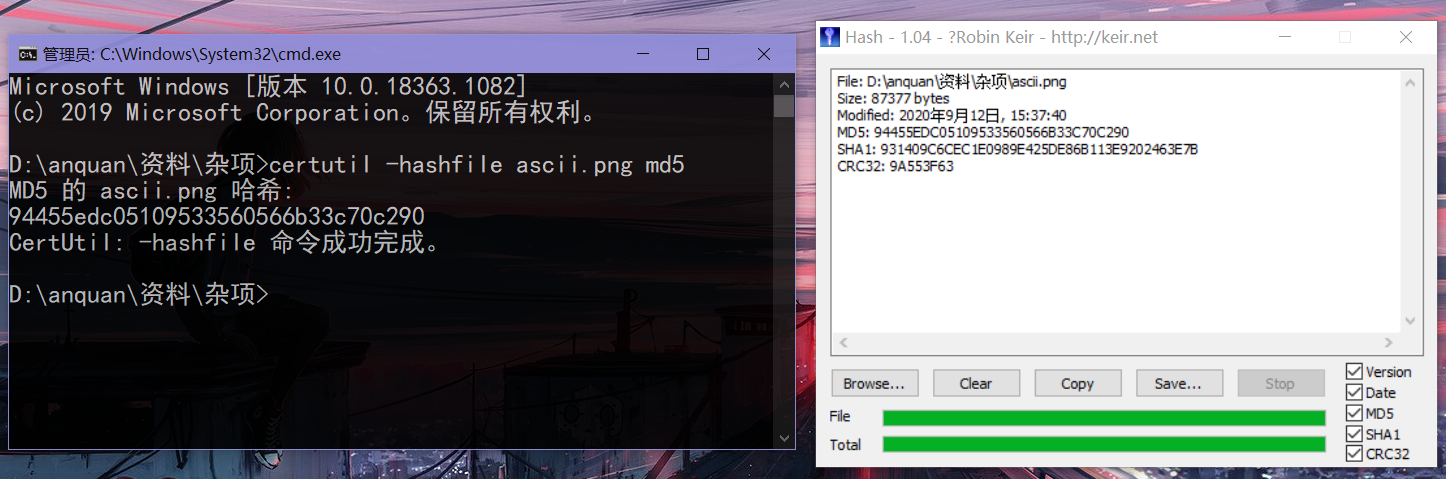

计算HASH

拿到样本先计算 hash 值是一个好习惯,跟他人交流的时候也可以用 hash 来识别,另外还可以用这个 hash 在网上看看有没有人已经分析过了

windows 下面计算 hash 的方式

**

自带的功能:certutil -hashfile 文件名 md5

还有个小工具 https://quqi.gblhgk.com/s/3109432/yM9g7MAFIqz6L3gb

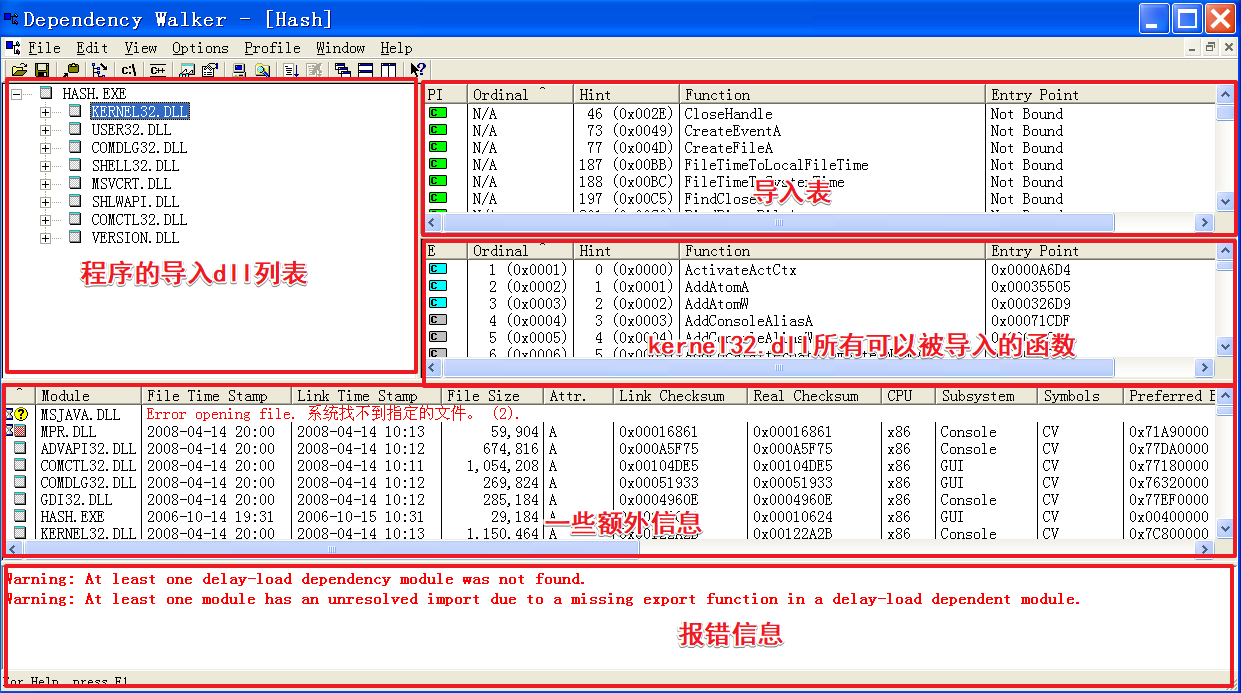

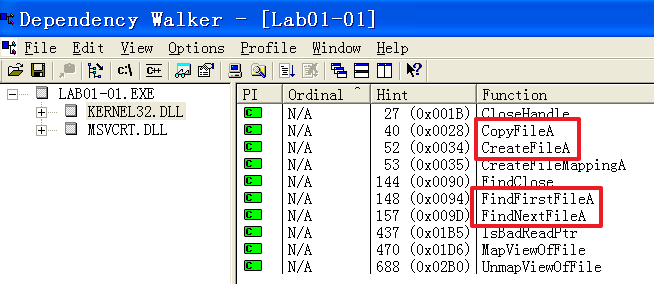

查看动态链接函数

dependency walker 查看可执行程序动态链接函数

https://quqi.gblhgk.com/s/3109432/PMyI6MFKl91rxRw5

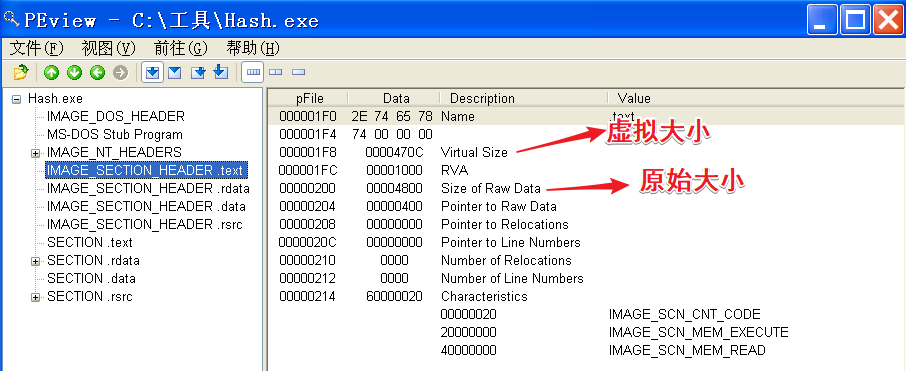

查看 PE 文件结构

使用 PEview,查看 PE 文件结构,如果虚拟大小要比原始大小大得多,可能加壳了,因为要在内存中加载程序

lab 1-1

1、在一些在线样本分析的网站检测一下,看看有没有已经匹配到的

必然有,不知道查过多少次了😓

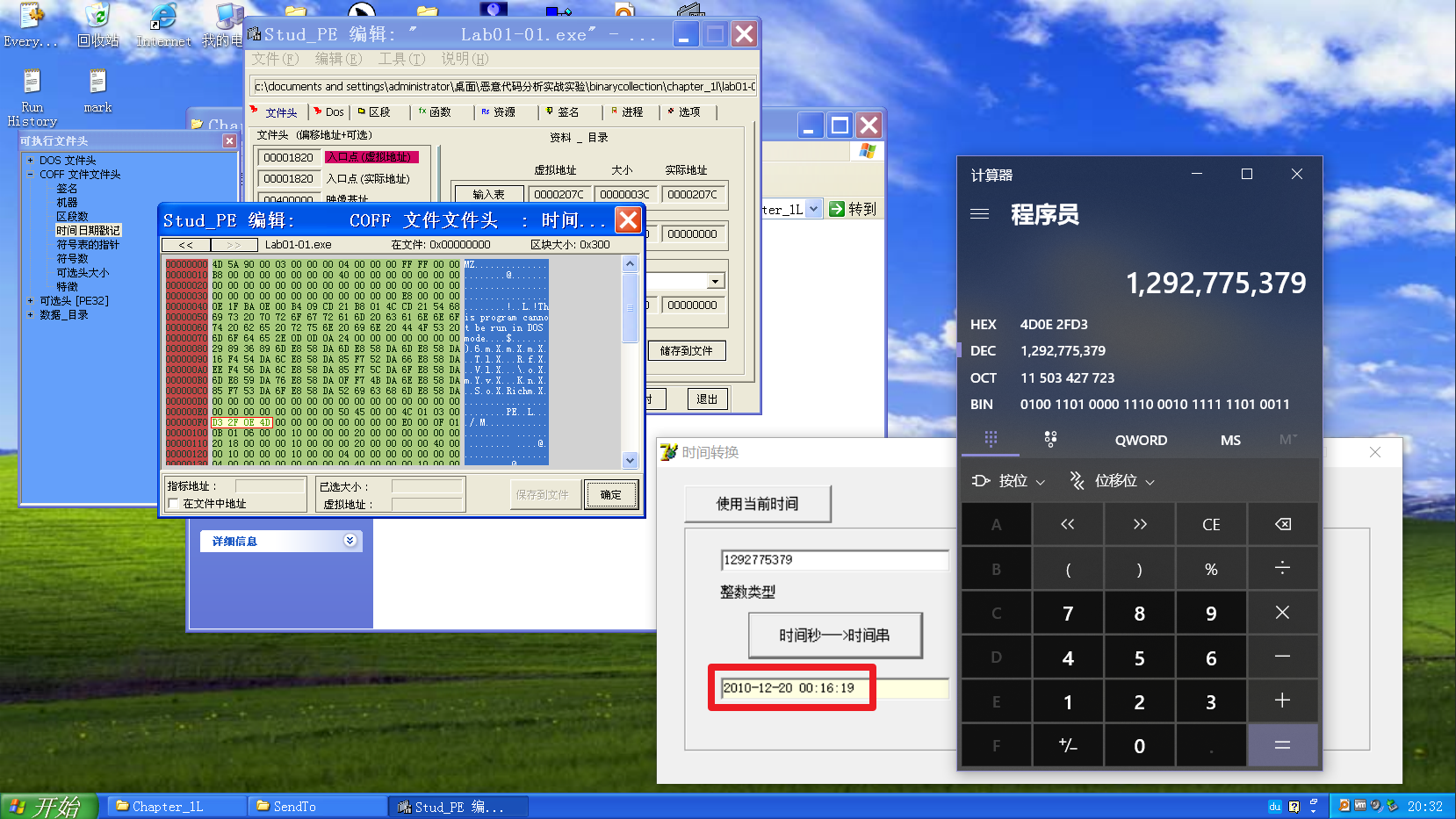

2、程序编译时间

在 pe 文件结构中可以找到,我的 peview 不知道出啥问题了 Orz

dll 比 exe 稍微晚一点

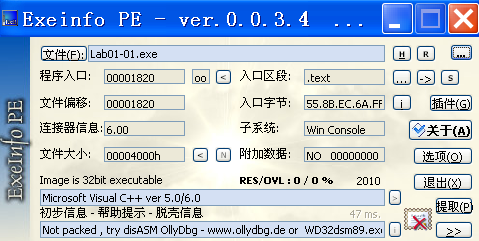

3、程序有没有被加壳

两个文件都没有查出加壳

4、是否存在导入函数显示程序做了什么

在导入表中显示了这个 exe 程序进行了文件查找、拷贝、创建等操作

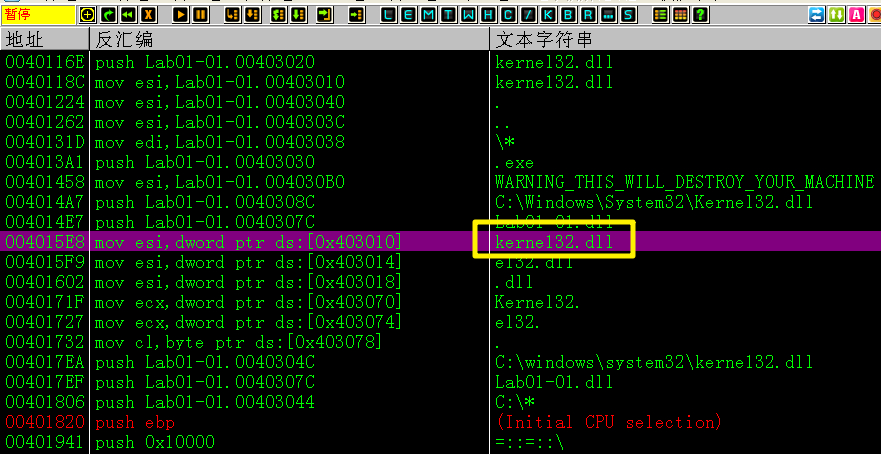

5、是否有其他文件或基于主机的迹象

在 exe 文件中找到个 kerne132.dll 注意是个 1 不是正常的 l,程序想要伪装一个 kernel32.dll

6、是否有基于网络的迹象

在 dll 中导入了 WS2_32.DLL 提供联网功能;在 dll 中搜到一个 ip(这是个私有地址的)

7、猜测这俩文件的目的

dll 是后门文件,通过 exe 来进行安装

lab 1-2

1、以后传到网站上的步骤就不写了

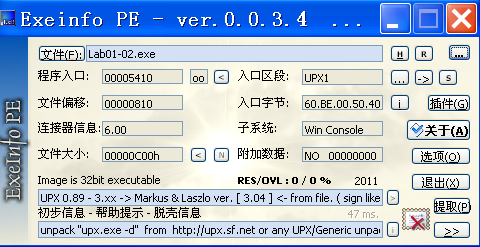

2、是否被加壳,如果有请脱壳

程序别加了 upx 的壳,可以直接 upx -d 脱掉,也有脱壳机

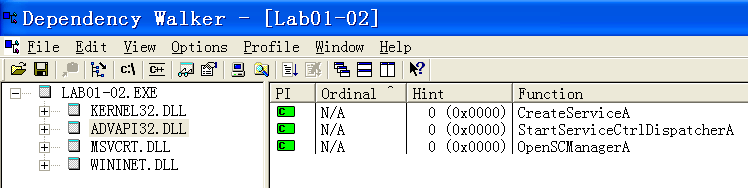

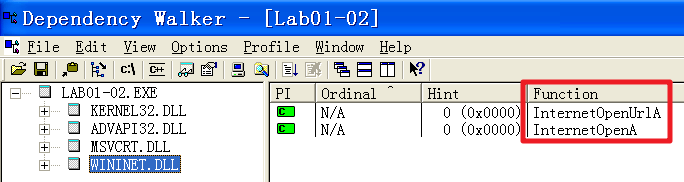

3、有没有什么导入函数暗示了程序的功能

导入函数中有:创建服务、访问 url

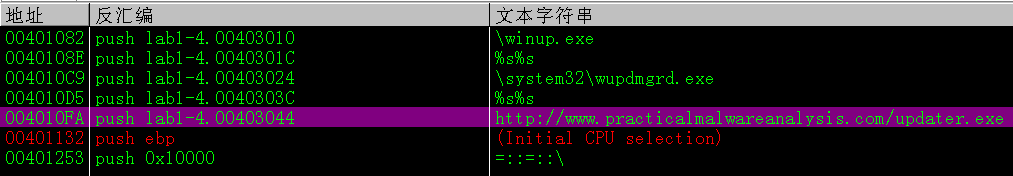

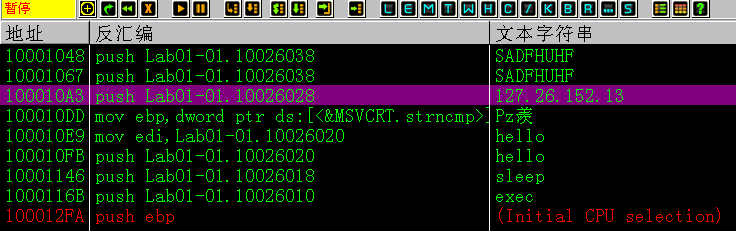

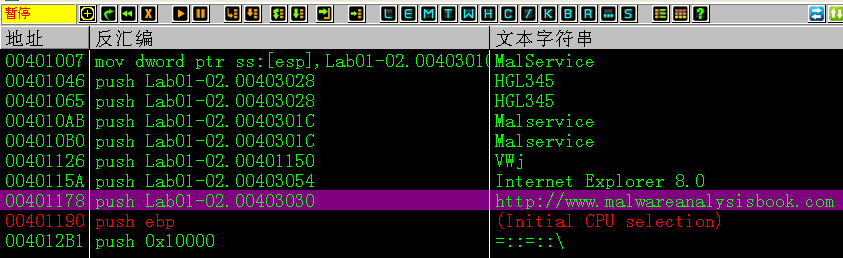

用 OD 搜索字符串可以找到 url

4、通过上面的分析程序可能会创建服务(服务名称可能是 MalService)以及访问那个网址

lab 1-3

FSG 的壳,以后补充

lab 1-4

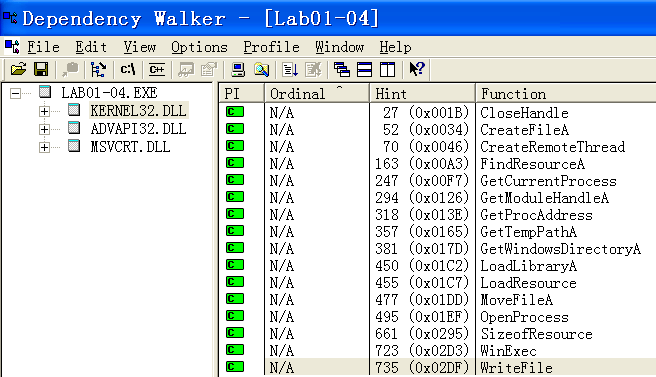

通过导入表可以看到有写文件(WriteFile)、运行外部程序(WinExec) 、查找资源(FindResourceA)的函数

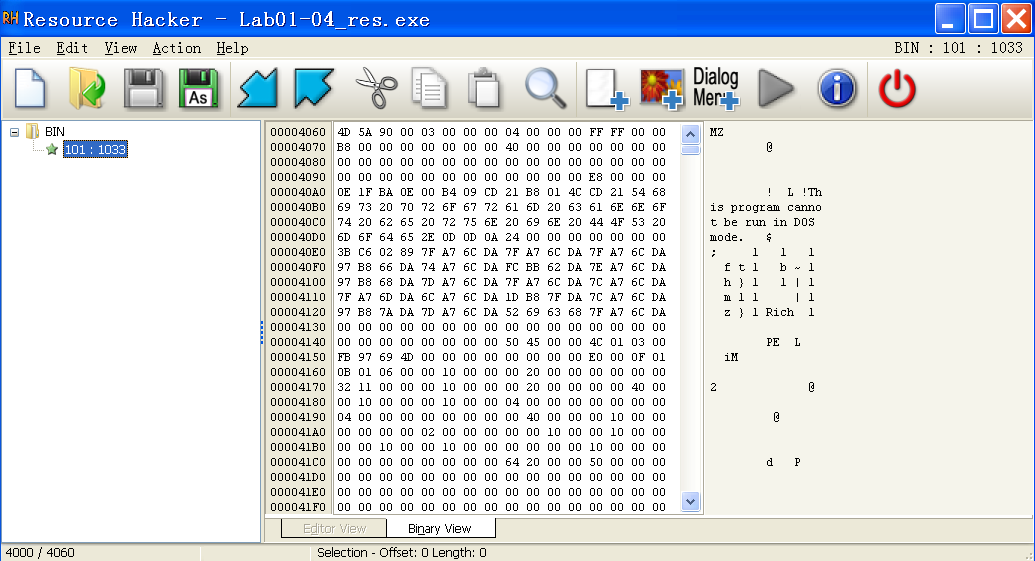

用 ResourceHacker 可以看到资源部分藏了可执行程序,可以提取出来看看

提取出来的程序可以搜到 url