机制说明

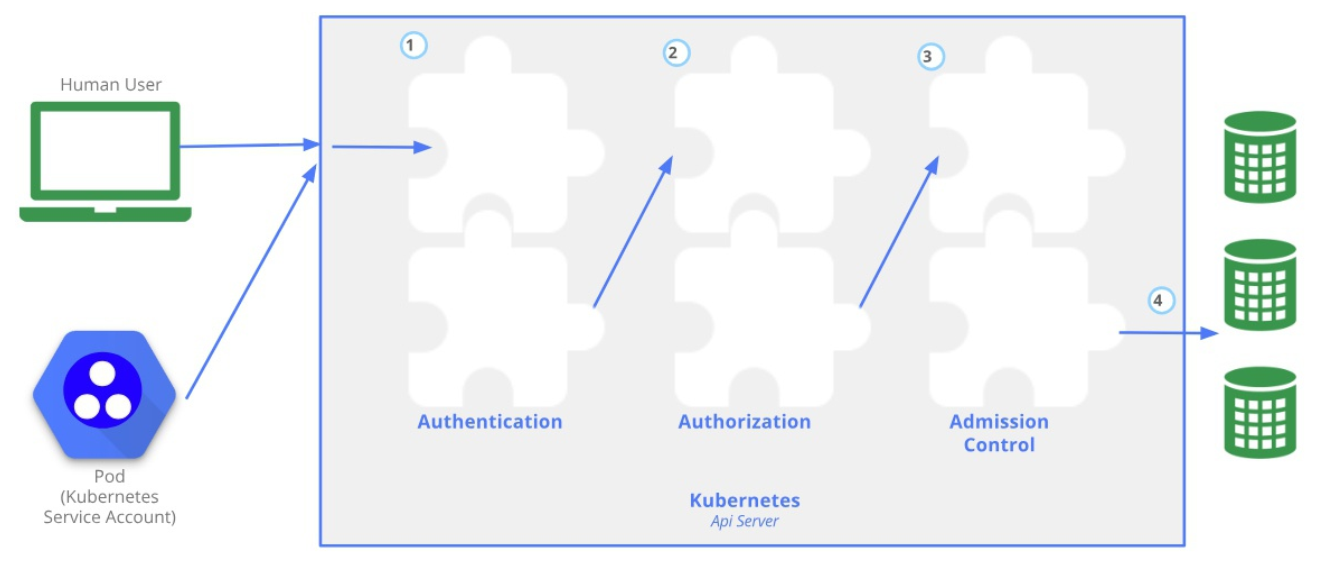

Kubernetes作为一个分布式集群的管理工具,保证集群的安全性是其一个重要的任务。API Server 是集群内部各个组件通信的中介,也是外部控制的入口。所以Kubernetes的安全机制基本就是围绕保护API Server 来设计的。Kubernetes 使用了认证(Authentication)、鉴权(Authorization)、准入控制(Admission Control)三步来保证API Server的安全

认证

Authentication

- HTTP Token认证: 通过一个Token 来识别合法用户

- HTTP Token 的认证是用一个很长的特殊编码方式的并且难以被模仿的字符串-Token来表达客户的一种方式。Token是一个很长的很复杂的字符串,每一个Token 对应一个用户名存储在API Server 能访问的文件中。当客户端发起API调用请求时,需要在HTTP Header里放入Token

- HTTP Base 认证:通过用户名+密码的方式认证

- 用户名+:+密码用BASE64算法进行编码后的字符串放在HTTP Request中的 Heather Authorization 域里发送给服务端,服务端收到后进行编码,获取用户名及密码

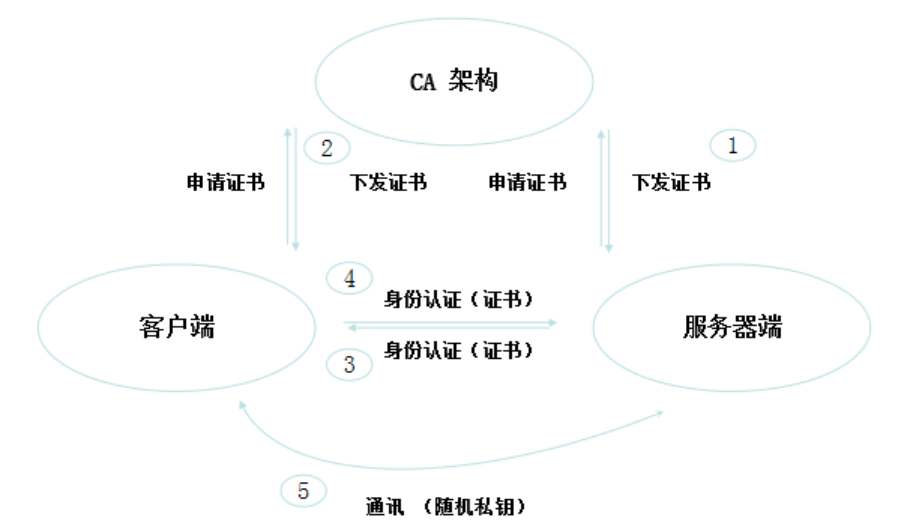

- 最严格的HTTPS证书认证:基于CA根证书签名的客户端身份认证方式

I、HTTPS 证书认证:

Ⅱ、需要认证的节点

两种类型

- Kubenetes组件对API Server的访问:kubectl、Controller Manager、Scheduler、kubelet.kube-

proxy

- Kubernetes 管理的Pod 对容器的访问:Pod(dashborad 也是以Pod 形式运行)

安全性说明

- Controller Manager、Scheduler与API Server 在同一台机器,所以直接使用API Server的非安全端口访问,-insecure-bind-address=127.8.0.1

- kubectl、kubelet、kube-proxy 访问API Server 就都需要证书进行HTTPS双向认证

证书颁发

- 手动签发:通过k8s 集群的跟ca 进行签发HTTPS证书

- 自动签发:kubelet首次访问API Server时,使用token做认证,通过后,Controller Manager会为kubelet生成一个证书,以后的访问都是用证书做认证了

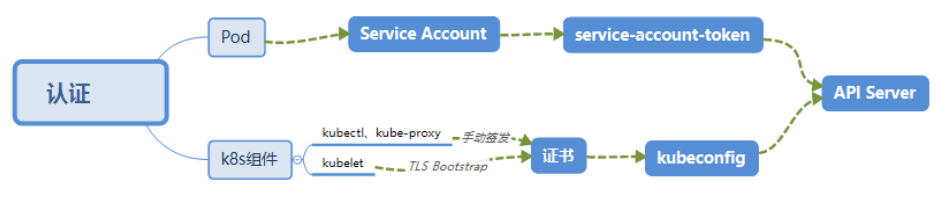

Ⅲ、kubeconfig

kubeconfig 文件包含集群参数(CA证书、API Server地址),客户端参数(上面生成的证书和私钥),集群context 信息(集群名称、用户名)。Kubenetes 组件通过启动时指定不同的kubeconfig文件可以切换到不同的集群

Ⅳ、ServiceAccount

Pod中的容器访问API Server。因为Pod的创建、销毁是动态的,所以要为它手动生成证书就不可行了。Kubenetes使用了Service Account解决Pod 访问API Server的认证问题

V、Secret与SA的关系

Kubernetes 设计了一种资源对象叫做 Secret,分为两类,一种是用于 ServiceAccount的 service-account-token,另一种是用于保存用户自定义保密信息的Opaque。ServiceAccount中用到包含三个部分:Token、ca.crt、namespace

- token 是使用API Server私钥签名的JWT。用于访问API Server时,Server端认证

- ca.crt,根证书。用于Client端验证API Server发送的证书

- namespace,标识这个service-account-token的作用域名空间

Json web token(JWT),是为了在网络应用环境间传递声明而执行的一种基于JSON 的开放标准([(RFC7519]).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(sso)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该 token也可直接被用于认证,也可被加密。

kubectl get secret --all-namespaceskubectl describe secret default-token-5gm9r --namespace=kube-system

默认情况下,每个namespace都会有一个ServiceAccount,如果Pod 在创建时没有指定 ServiceAccount,就会使用Pod 所属的 namespace的 ServiceAccount

默认挂载目录:/run/secrets/kubernetes.io/serviceaccount/

总结

鉴权

Authorization

上面认证过程,只是确认通信的双方都确认了对方是可信的,可以相互通信。而鉴权是确定请求方有哪些资源的权限。API Server目前支持以下几种授权策略(通过API Server的启动参数“-authorization-mode”设置)

- AlwaysDeny:表示拒绝所有的请求,一般用于测试

- AlwaysAllow:允许接收所有请求,如果集群不需要授权流程,则可以采用该策略

- ABAC(Attribute-Based Access Control):基于属性的访问控制,表示使用用户配置的授权规则对用户请求进行匹配和控制

- Webbook:通过调用外部REST服务对用户进行授权

- RBAC(Role-Based Access Control):基于角色的访问控制,现行默认规则RBAC

授权模式

RBAC(Role-Based Access Control)基于角色的访问控制,在Kubernetes1.5中引入,现行版本成为默认标准。相对其它访问控制方式,拥有以下优势:

- 对集群中的资源和非资源均拥有完整的覆盖

- 整个RBAC完全由几个API对象完成,同其它API对象一样,可以用kubectl或APl进行操作

- 可以在运行时进行调整,无需重启API Server

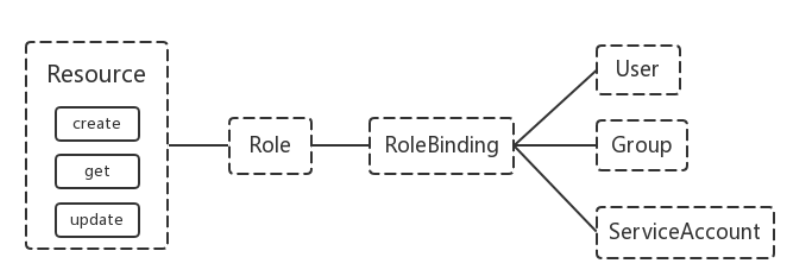

RBAC的API资源对象说明

RBAC引入了4个新的顶级资源对象:Role、ClusterRole、RoleBinding、ClusterRoleBinding,4种对象类型均可以通过kubectl与API操作

需要注意的是Kubenetes 并不会提供用户管理,那么User、Group、ServiceAccount指定的用户又是从哪里来的呢?Kubenetes组件(kubectl、kube-proxy)或是其他自定义的用户在向CA申请证书时,需要提供一个证书请求文件

API Server会把客户端证书的 CN 字段作为User,把 names.o 字段作为Group。{"CN": "admin","hosts": [],"key": {"algo": "rsa","size": 2048},"names": [{"C": "CN","ST": "HangZhou","L": "XS","O": "system:masters","OU": "System"}]}

kubelet 使用TLS Bootstaping 认证时,API Server 可以使用Bootstrap Tokens 或者Token authentication file 验证=token,无论哪一种,Kubenetes 都会为token 绑定一个默认的 User 和 Group Pod 使用 ServiceAccount 认证时,service-account-token中的JWT会保存User 信息有了用户信息,再创建一对角色/角色绑定(集群角色/集群角色绑定)资源对象,就可以完成权限绑定了

Role and ClusterRole

在RBAC API中,Role 表示一组规则权限,权限只会增加(累加权限),不存在一个资源一开始就有很多权限而通过RBAC对其进行减少的操作;Role可以定义在一个namespace中,如果想要跨namespace则可以创建ClusterRole

kind: RoleapiVersion: rbac.authorization.k8s.io/v1beta1metadata:namespace: defaultname: pod-readerrules:- apiGroups: [""] # "" indicates the core API groupresources: ["pods"]verbs: ["get", "watch", "1ist"] # 获取,监听,列出 pod 三种功能

ClusterRole 具有与Role相同的权限角色控制能力,不同的是ClusterRole是集群级别的,ClusterRole可以用于:

- 集群级别的资源控制(例如 node访问权限)

- 非资源型 endpoints(例如/healthz访问)

- 所有命名空间资源控制(例如 pods)

```yaml

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1betal

metadata:

“namespace” omitted since ClusterRoles are not namespaced

name: secret-reader rules: - apiGroups: [“”] resources: [“secrets”] verbs: [“get”, “watch”, “1ist”] ```

RoleBinding and ClusterRoleBinding

RoloBinding 可以将角色中定义的权限授予用户或用户组,RoleBinding 包含一组权限列表(subjects),权限列表中包含有不同形式的待授予权限资源类型(users,groups,or service accounts);RoloBinding 同样包含对被Bind的Role引用;RoleBinding适用于某个命名空间内授权,而ClusterRoleBinding 适用于集群范围内的授权

将default 命名空间的pod-readerRole 授予jane用户,此后 jane用户在default 命名空间中将具有pod-reader 的权限

kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1beta1metadata:name: read-podsnamespace: defaultsubjects:- kind: Username: janeapiGroup: rbac.authorization.k8s.ioroleRef:kind: Rolename: pod-readerapiGroup: rbac.authorization.k8s.io

RoleBinding 同样可以引用ClusterRole 来对当前 namespace内用户、用户组或 ServiceAccount 进行授权,这种操作允许集群管理员在整个集群内定义一些通用的ClusterRole,然后在不同的namespace中使用RoleBinding 来引用

例如,以下RoleBinding引用了一个ClusterRole,这个ClusterRole 具有整个集群内对 secrets的访问权限;但是其授权用户dave 只能访问 development 空间中的 secrets(因为RoleBinding 定义在development命名空间)

#This role binding allows "dave" to read secrets in the "development" namespace.kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1beta1metadata:name: read-podsnamespace: development #This only grants permissions within the"development"namespace.subjects:- kind: Username: daveapiGroup: rbac.authorization.k8s.ioroleRef:kind: ClusterRolename: secret-readerapiGroup: rbac.authorization.k8s.io

使用ClusterRoleBinding 可以对整个集群中的所有命名空间资源权限进行授权;以下ClusterRoleBinding 样例展示了授权manager 组内所有用户在全部命名空间中对secrets进行访问

#This cluster role binding allows anyone in the "manager" group to read secrets in any namespace.kind: ClusterRoleBindingapiVersion: rbac.authorization.k8s.io/v1beta1metadata:name: read-secrets-globalsubjects:- kind: Groupname: managerapiGroup: rbac.authorization.k8s.ioroleRef:kind: ClusterRolename: secret-readerapiGroup: rbac.authorization.k8s.io

Resources

Kubernetes 集群内一些资源一般以其名称字符串来表示,这些字符串一般会在API的URL地址中出现;同时某些资源也会包含子资源,例如logs资源就属于pods的子资源,APl中URL样例如下

GET /api/v1/namespaces/{namespace}/pods/{name}/log

如果要在RBAC授权模型中控制这些子资源的访问权限,可以通过 / 分隔符来实现,以下是一个定义pods资资源logs访问权限的Role 定义样例

kind: RoleapiVersion: rbac.authorization.k8s.io/v1beta1metadata:namespace: defaultname: pod-and-pod-logs-readerrules:- apiGroups: [""]resources: ["pods/log"]verbs: ["get", "1ist"]

to Subjects

RoleBinding 和ClusterRoleBinding 可以将Role 绑定到Subjects;Subjects 可以是groups、users或者service accounts

Subjects中Users 使用字符串表示,它可以是一个普通的名字字符串,如“alice”;也可以是email格式的邮箱地址,如“wangyanglinux@163.com”;甚至是一组字符串形式的数字ID。但是Users的前缀system:是系统保留的,集群管理员应该确保普通用户不会使用这个前缀格式

Groups 书写格式与Users相同,都为一个字符串,并且没有特定的格式要求;同样 system:前缀为系统保留

实践:创建一个用户只能管理 dev空间

{"CN": "devuser","hosts": [],"key": {"algo": "rsa","size": 2048},"names": [{"C": "CN","ST": "BeiJing","L": "BeiJing","O": "k8s","OU": "System"}]}#下载证书生成工具wget https://pkg.cfssl.org/R1.2/cfssl_linux-amd64mv cfssl_linux-amd64 /usr/local/bin/cfsslwget https://pkg.cfssl.org/R1.2/cfssljson_linux-amd64mv cfssljson_linux-amd64 /usr/1ocal/bin/cfssljsonwget https://pkg.cfssl.org/R1.2/cfssl-certinfo_linux-amd64mv cfssl-certinfo_linux-amd64 /usr/local/bin/cfssl-certinfocfssl gencert -ca=ca.crt -ca-key=ca.key -profile=kubernetes /root/devuser-csr.json | cfssljson -bare devuser#设置集群参数export KUBE_APISERVER="https://172.20.0.113:6443"kubectl config set-cluster kubernetes \--certificate-authority=/etc/kubernetes/ssl/ca.pem \--embed-certs=true \--server=${KUBE_APISERVER} \--kubeconfig=devuser.kubeconfig#设置客户端认证参数kubectl config set-credentials devuser \--client-certificate=/etc/kubernetes/ssl/devuser.pem \--client-key=/etc/kubernetes/ssl/devuser-key.pem \--embed-certs=true \--kubeconfig=devuser.kubeconfig#设置上下文参数kubectl config set-context kubernetes \--cluster=kubernetes \--user=devuser \--namespace=dev \--kubeconfig=devuser.kubeconfig#设置默认上下文kubectl config use-context kubernetes --kubeconfig=devuser.kubeconfigcp -f ./devuser.kubeconfig /root/.kube/configkubectl create rolebinding devuser-admin-binding --clusterrole=admin --user=devuser --namespace=dev